بامتداد .zip !! كيف استطاعت جوجل مساعدة المخترقين فى عملياتهم الاجرامية

مقدمة

منذ فترة وجيزة، قامت شركة جوجل بإطلاق نطاق جديد بتسمية TLD أو "Top Level Domain" بامتداد .zip، وهذا يعني أنه يمكنك الآن شراء نطاق .zip، مشابه لنطاقات .com أو .dev، وذلك مقابل عدة دولارات فقط, منذ ذلك الحين قامت مجتمعات أمن المعلومات على الفور بتقديم الأخطار المحتملة لهذا النطاق. سنوضح فى هذة المقالة كيف يمكن للمهاجم الاستفادة من هذا النطاق، بالاشتراك مع علامة الأيميل "@" وحرف يونيكود "∕" (U+2215) لإنشاء احتيال وهجوم تصيد يبدو مقنعًا للغاية للمستخدمين.

ما الذى حدث ؟

ملف .zip، يُستخدم على نطاق واسع لضغط البيانات، بينما .mov الذى اصدرتة ايضا جوجل مؤخرا أيضا هو تنسيق فيديو تم تطويره بواسطة Apple. المخاوف المتعلقة بهذا الموضوع، والتي بدأت بالفعل في التجسد، هي أن عناوين URL التي تبدو مثل أسماء الملفات ستفتح المجال لمزيد من إمكانيات الاحتيال الرقمي مثل الاحتيال عبر البريد الإلكتروني الذي يخدع مستخدمي الويب ويجعلهم ينقرون على روابط ضارة تتنكر في شكل شيء شرعي. ويمكن أيضًا أن يزيد النطاقان من مشكلة تعرف البرامج على أسماء الملفات على أنها عناوين URL وتضيف تلقائيًا روابط إلى أسماء الملفات.

امثلة حية من واقع العمل

لنأخذ مثال على هذا من وجهة نظرك اي العنوانين التاليين يحتوى على موقع او ملف ضار ؟

https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1271.zip

https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

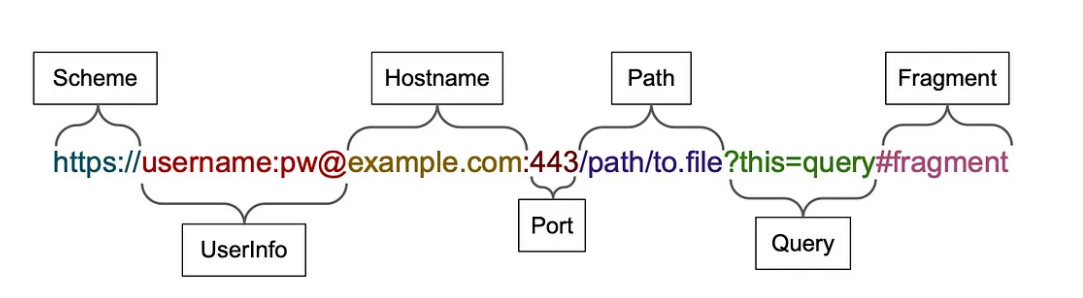

لفهم هذ المثال ننطلق الى شرح الصورة التالية

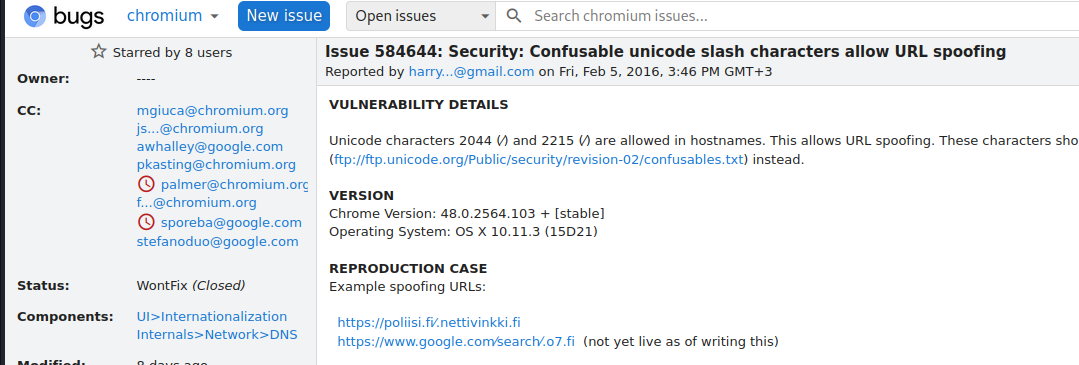

Source: https://bugs.chromium.org/p/chromium/issues/detail?id=584644

كما يمكنك رؤية في تفصيل العنوان URL أدناه، يتم التعامل مع كل ما يوجد بين المخطط الأساسي "https" وعلامة "@" كمعلومات المستخدم، وكما فى صيغة الأيميل يتم التعامل بعد علامة @ على انها اسم الموقع او المضيف. ومع ذلك، لا ترغب المتصفحات الحديثة مثل Chrome و Safari و Edge في أن يتم اعتماد المستخدمين للمصادقة على المواقع بطريقة غير مقصودة بنقرة واحدة، لذا فإنها ستتجاهل جميع البيانات الموجودة في قسم معلومات المستخدم، وببساطة ستوجه المستخدم إلى جزء اسم المضيف في عنوان URL.

على سبيل المثال، سيقوم عنوان URL بـ https://[email protected] فعليًا بتوجيه المستخدم إلى root-x.dev.

يقول روني توكازوفسكي، الباحث في مجال الاحتيال الإلكتروني منذ فترة طويلة والمستشار الرئيسي للتهديدات في شركة الأمان السيبراني Cofense: "سيستخدم المهاجمون كل ما في وسعهم للدخول إلى المؤسسات"

وفقًا لتقرير على منصة Chromium هذا من عام 2016 ، يُسمح بأحرف U+2044 (⁄) و U+2215 (∕) في أسماء المضيف او الموقع ، ولكن لا يتم التعامل معها على أنها خطوط مائلة للأمام مثل "/" التى ستجدها فى المواقع بواسطة المتصفح. كل من أحرف يونيكود هذه تشبه حرف الخط المائل للأمام الشرعي U+002F (/) كما وضحنا.

إذا قمنا بصياغة عنوان url مثل:

https://google.com∕gmail∕[email protected]

سيوجه المستخدم إلى root-x.dev، حيث يتم التعامل مع الشرطات المائلة U+2215 كجزء من جزء UserInfo من عنوان الـ URL ، بدلاً من اعتبارها بداية المسار.

يمكننا الاستفادة من هذه المعرفة ، وإنشاء تصيد احتيالي مقنع للغاية لملف zip. شرعي باستخدام .zip الجديد من Google.

لنرجع الى المثال السابق

اذا أردنا تنزيل نسخة من برنامج Kubernetes مفتوح المصدر على منصة Github ، فسيقوم بزيارة قسم إصدارات Github وتنزيل عنوان url من:

https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

لنأخذ عنوان URL، ونستبدل جميع الشرطات المائلة للأمام بعد https بشُرط U+2215 (∕) ، وأضف علامة @ قبل v.1.27.1.zip.

https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1.27.1.zip

سيقوم بتحويل عنوان الـ URL الى موقع v1.27.1.zip ومن الممكن بعد ذلك توجية المستخدمين الى عملية تصيد احتيالى Phishing او تنزيل حزم وبرامج ضارة على جهاز المستخدمين.

Source: Bobbyr at medium.com

السبيل الى الحماية

لقد بدأ الباحثون بالفعل في مشاهدة عمليات الشراء لعناوين URL ذات امتداد .zip واختبارها في حملات الاحتيال. ومع ذلك، هناك آراء متباينة حول مدى التأثير السلبي الذي ستحدثه النطاقات .zip و .mov عندما تكون الاحتيالات التي تستهدف الارتباك بين عناوين URL مهددة بالفعل. بالإضافة إلى ذلك، تعمل أدوات إدارة حركة المرور والشبكات بالفعل على تنفيذ حماية مضادة للاحتيال للحد من المخاطر في حالة النقر الخاطئ من قبل المستخدمين، وسيتم ببساطة دمج النطاقات .zip و .mov في هذه الدفاعات.

قالت Google في بيان لـWIRED: "لا يُعتبر خطر الارتباك بين أسماء النطاقات وأسماء الملفات أمرًا جديدًا. على سبيل المثال، تستخدم منتجات 3M's Command اسم النطاق command.com، والذي يعتبر أيضًا برنامجًا مهمًا في MS DOS وإصدارات Windows الأولى". وأضافت الشركة أن هناك تدابير مضادة للاحتيال مثل Google Safe Browsing وأن هذه التدابير ستكون سارية المفعول أيضًا لنطاقات أعلى المستويات مثل .zip. وأشارت الشركة إلى أن Google Registry يحتوي بالفعل على آليات لتتبع هذة العناوين.

هناك ايضا بعد الحلول الأضافية التى يجب ان تتبعها مثلا التحقق بأستمرار من الـ URL المرسل لك واختبارة من خلال VirusTotal او hybrid-analysis , ايضا ابحث فى عوانين الـ URL التي تحتوي على U+2215 (∕) او U+2044 (⁄), قم بالبحث عن النطاقات التي تحتوي على @ متبوعة بملفات .zip وفى كل الأحوال قم بمتابعة منصة Root-X لمعرفة كل جديد فى مجال الأمن السيبرانى والسلام ختام .

المصادر

.ZIP Domains Are a Disaster (Seytonic)

bugs chromium

medium.com @bobbyrsec

wired

EraDev

EraDev Ghoster-X

Ghoster-X