مفهوم الـ SIEM والـ SOAR وكيفية تطبيقهم بالمؤسسات

مقدمة

كما هو معروف عن الـ SOC هو مركز أمن المعلومات التى يمكن من خلالها مراقبة الأحداث الأمنية وكشف الاختراقات والثغرات باستخدام العديد من الأدوات والتقنيات, فى هذه المقالة سوف نتحدث عن اثنين من أهم الأدوات المستخدمة في بيئة الـ SOC وهما الـ SIEM والـ SOAR.

أولا ما هو الـ SIEM

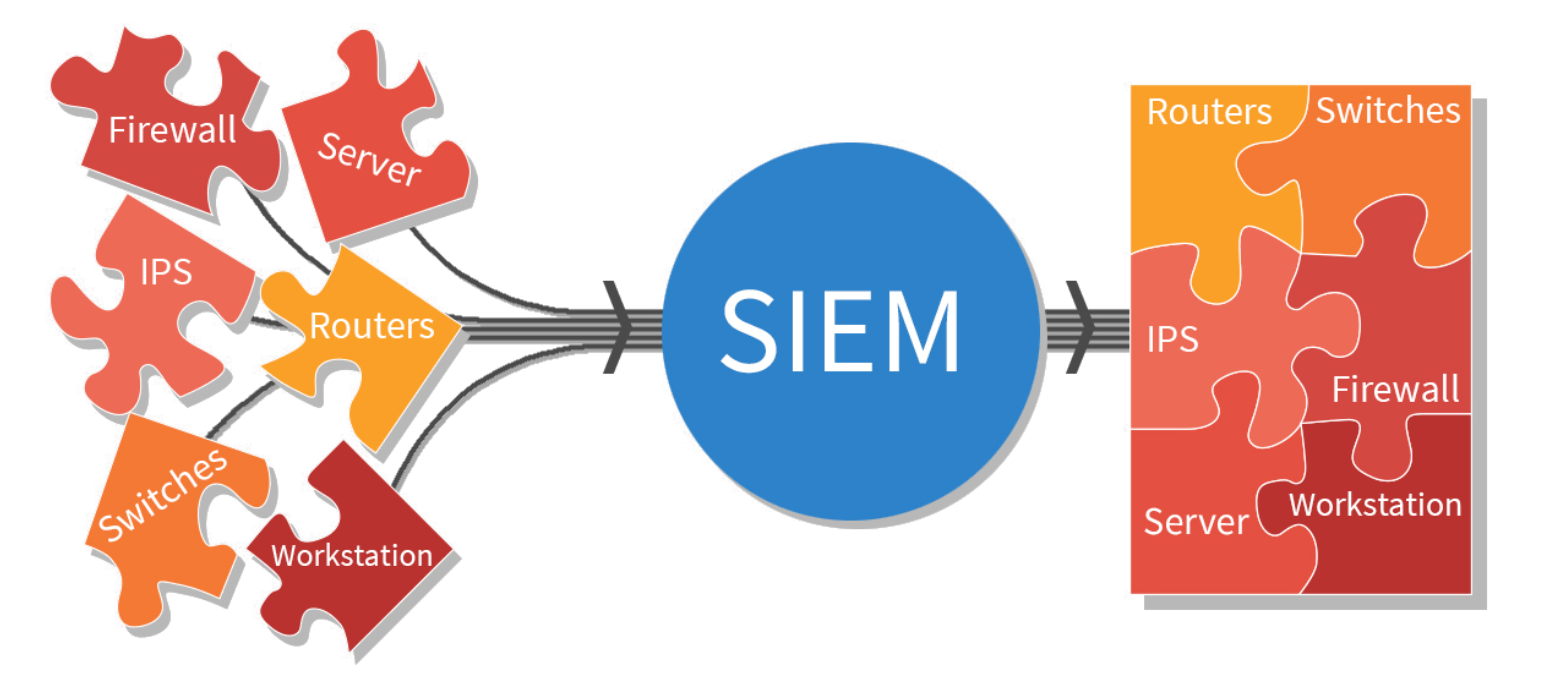

هو اختصار لـ security information and event management, وهو نظام يقوم بتجميع السجلات (Logs)والاحداث(Events)من العديد من ادوات واجهزة المؤسسة مثل Firewall وأيضاً أنظمة كشف ومنع التسلل IPS & IDS أيضاً أجهزة شبكات مثل Routers و Switches والسيرفرات بمختلف أنواعها مثل email exchange server exchange server وأنظمة التخزين مثل SAN او NAS وأيضاً برامج الحماية للـ Endpoint devices مثل EDR.

كما هو واضح ان الـ siem يقوم بتسهيل عملية مراقبة الأحداث الامنية حيث انه يقوم بتجميع كل الأحداث والسجلات فى نقطة مركزية واحدة بدلا من مراقبة كل جهاز على حدا والربط بينها وتنسيقها بشكل يسهل قراءته والبحث فيها وتحليلها لاكتشاف الهجمات الاكترونية او اى نشاط غير مألوف ومن ثم إعطاء التنبيهات إتخاذ الإجراءات المناسبة.

طريقة عمل الـ SIEM فى الـ SOC Environment :

1- جمع السجلات والأحداث من مختلف الأنظمة الموجودة (Event & Log Collection)

2- تصنيف وتنسيق السجلات والأحداث التي تم تجميعها وتسمى هذه الخطوة(Normalization)

3- تحليل السجلات والأحداث (Analysis)

4- الربط بين الأحداث والسجلات واستنتاج إذ يوجد تهديد أو هجوم أم لا (Correlation)

5- يتم إصدار التنبيهات عند وجود تهديد أو هجوم ، كما يقوم بانشاء تقارير بالأحداث السابقة والأدلة الجنائية الرقمية لها واتخاذ الإجراءات المناسبة( Incident and forensics reporting & Alerts) بشكل مستمر وإرسالها للأشخاص المسئولين فور حدوثها (Real-time security event detection)

6-إعداد التقارير الخاصة بوضع الـ compliance (وهى مدى التزام المؤسسة بالقواعد والقوانين واللوائح ومدى انطباقه مع على المتطلبات القانونية والتنظيمية التي تضعها الهيئات الصناعية، وكذلك على سياسات الشركة الداخلية. على سبيل المثال، على المؤسسات الصحية لقوانين compliance تعرف باسم HIPAA.

قائمة لبعض الموردين (vendors ) للـ SIEM ومنتجاتهم :

- IBM Security QRadar

- Splunk

- LogRhythm

- RSA

- SolarWinds Log & Event Manager

- Elastic Stack

لاختيار نظام الـ SIEM المناسب للمؤسسة يجب معرفة مميزات كل نظام ومقارنته مع متطلبات المؤسسة لأداء أعلى كفاءة. كما هو موضح بالمقارنة بالاسفل كل نظام يختلف فى خصائصه ومميزاته عن الآخر.

خطوات تطبيق SIEM في المؤسسة :

1-تحديد نطاق عمل الـ SIEM ومتطلبات المؤسسة منه عن طريق إجابة بعض الأسئلة مثل :

-ماهى أهم الأصول (ASSET) التي يجب حمايتها ؟

-ماهى التهديدات المحتمل حدوثها والتي قد تسبب ضرر بالغ بالمؤسسة ؟

-ماهي أولويات المؤسسة الأمنية التى يجب تطبيقها فى كل من business و Compliance.

2-تحديد أى من مصادر السجلات والأحداث التي يجب تجميعها بواسطة الSIEM ليقوم بتحليلها واكتشاف إذ ما يوجد هجمات أو تهديدات أم لا.

3- وضع قوانين الـSIEM التي من خلالها يقوم بتحليل الأحداث والسجلات وإرسال التنبيهات واتخاذ الإجراءات اللازمة مثل وضع correlation rule فى حالة اذا ماتم فشل تسجيل الدخول لاى مستخدم يتم ارساله تنبيه بهذه السجلات ليقوم أحد المختصين بتحليل أكثر لهذا الحدث واتخاذ أي إجراءات لازمة لحماية أمن المؤسسة.

وايضا يتم تزويد الـ SIEM بالنشاط المعتاد أو الطبيعى(baseline) ليتمكن من تمييز أي نشاط غير معتاد (Abnormal behavior)

4- التجربة العملية لما تم إعداده ثم تعديل ما يلزم ، فى هذه الخطوة يتم اختبار اذ ماكان الـ SIEM يقوم بالعمل متوقع منه فى المؤسسة أم لا ، ثم تعديل ما يلزم من اعدادات حتى يقوم الـ SIEM بأداء وظيفته المتوقعة فى المؤسسة بالظبط ويقوم المختصين بمراقبة أداء الـ SIEM دائما وإجراء التعديلات اللازمة لتحسين أدائه .

اقرأ ايضا : تحليل الأحداث الأمنية أم تحليل الشبكات: ما هو الأفضل لحماية بياناتك؟ (SIEM vs Sguil)

ثانيا الـ SOAR ما هو ؟

وهو اختصار لـ security orchestration, automation, and response ، وهو نظام يقوم بعمل تزامن وتنسيق بين كل من الأمن وأتمتة العمليات والاستجابة للحوادث وهو عبارة عن مجموعة من البرامج المتوافقة التي تمكّن المؤسسة من جمع البيانات حول التهديدات الأمنية والاستجابة للأحداث الأمنية. الهدف من استخدام SOAR هو تقليل الاعتماد على العامل البشري وبالتالي تحسين كفاءة SOC Environment حيث يساعد هذا المؤسسات ليس فقط الاستجابة السريعة لهجمات الأمن السيبراني ولكن أيضًا مراقبة وفهم ومنع الحوادث المستقبلية ، وبالتالي أداء وكفاءة أعلى .

يتكون نظام SOAR على ثلاثة مكونات رئيسية: تزامن الأمن ، والتشغيل الآلي والاستجابة الأمنية.

كيفية عمل الـ SOAR :

-لتزامن أو التنسيق الأمنى (Security Orchestration) :

يشير "التنسيق الأمني" إلى كيفية قيام الـ SOAR بتوصيل وتنسيق أجهزة الـ Hardware والبرامج

(Softwares) في نظام أمان الشركة.

تستخدم مراكز عمليات الأمن (SOCs) حلولاً متنوعة لمراقبة التهديدات والاستجابة لها، مثل firewall threat intelligence feeds و endpoint protection. حتى العمليات الأمنية البسيطة يمكن أن تتضمن أدوات متعددة. على سبيل المثال، قد يحتاج المحلل الأمني الذي يحقق في phishing email إلى عديد من الأدوات مثل secure email gateway و threat intelligence platform و antivirus لتحديد التهديد وفهمه وحله. غالبًا ما تأتي هذه الأدوات من موردين (vendors)مختلفين وقد لا يتم دمجها بسهولة، لذلك يجب على المحللين التنقل يدويًا بين الأدوات أثناء عملهم.

باستخدام SOAR، يمكن لمراكز العمليات الأمنية (SOCs) دمج هذه الأدوات لتسهيل عملها معا واستخدامها بشكل قابل للتكرار. تستخدم SOARs واجهات برمجة التطبيقات (APIs) وبعض الأدوات المعدة مسبقًا مثل integration tool , ,وأدوات الأمان (وبعض الأدوات غير الأمنية). وبمجرد دمج هذه الأدوات، يمكن لمراكز العمليات الأمنية تنسيق أنشطتها مع playbooks( وهى مخطط به مجموعة من الخطوات التى يجب تنفيذها عند وجود Incident).

-الأتمتة(Security automation) :

يمكن للـ SOAR أتمتة المهام المستهلكة للوقت والمتكررة مثل فتح وإغلاق تذاكر الدعم وإثراء الأحداث وتحديد أولويات التنبيه. يمكن لـ SOARs أيضًا تشغيل الإجراءات التلقائية لأدوات الأمان المتكاملة. وهذا يعني أن محللي الأمن يمكنهم تنفيذ خطوات الـ playbook بربط أدوات متعددة معًا وتنفيذ أتمتة عمليات أمنية أكثر تعقيدًا.

على سبيل المثال، فكر في كيفية قيام الـ SOAR بأتمتة التحقيق في جهاز كمبيوتر محمول مخترق. تأتي الإشارة الأولى إلى وجود خطأ ما من EDR، الذي يكتشف النشاط غير معتاد(ِAbnormal behavior )على الكمبيوتر المحمول. يرسل EDR تنبيهًا إلى SOAR، مما يؤدي إلى تشغيل SOAR خطوات ال playbook المحددة مسبقًا. أولاً، يفتح SOAR تذكرة للحادث. فهو يثري التنبيه ب dataالمستمدة من threat intelligence وأدوات الأمان الأخرى. بعد ذلك، يقوم SOAR بتنفيذ استجابات تلقائية، مثل تشغيل أداة الكشف عن الشبكة والاستجابة لها (NDR) لعزل الجهاز المصاب أو مطالبة برنامج مكافحة الفيروسات بالعثور على البرامج الضارة وتفجيرها. أخيرًا، يقوم SOAR بتمرير التذكرة إلى محلل أمني، الذي يحدد ما إذا كان قد تم حل الحادث أم أن التدخل البشري مطلوب.

تشتمل بعض تقارير SOAR على AI و machine learning الذي يحلل الداتا باستخدام بعض الأدوات وطرق التعامل مع مثل هذه التهديدات في المستقبل.

-الاستجابة للحوادث (Incident response):

تسمح قدرات التنسيق والأتمتة الخاصة بـ SOAR بالعمل كوحدة تحكم مركزية للاستجابة للحوادث الأمنية. يمكن لمحللي الأمن استخدام SOARs للتحقيق في الحوادث وحلها دون التنقل بين أدوات متعددة.

يمكن لمراكز العمليات الأمنية (SOCs) أيضًا استخدام أدوات SOAR لعمليات التدقيق بعد الحادث وعمليات الأمان الأكثر استباقية. يمكن أن يساعد الـ SOAR فرق الأمان على فهم كيفية اختراق تهديد معين للشبكة وكيفية منع التهديدات المماثلة في المستقبل. وبالمثل، يمكن لفرق الأمان استخدام بيانات SOAR لتحديد التهديدات المستمرة غير الملحوظة وتركيز جهود مطاردة التهديدات في الأماكن الصحيحة.

قائمة لبعض الموردين (vendors )للـ SOAR ومنتجاتهم :

- D3 Security NextGen SOAR

- EclecticIQ Platform

- Fortinet FortiSOAR

- IBM Security QRadar SOAR

فوائد SOAR

- التعامل والعمل على معالجة عدد كبير جدا من الـ Alerts في وقت أقل:

قد يتعين على مراكز العمليات الأمنية (SOCs) التعامل مع مئات أو آلاف التنبيهات الأمنية يوميًا. يمكن أن يؤدي هذا إلى إرهاق التنبيه، وقد يغفل المحللون علامات مهمة على نشاط التهديد. يمكن لـ SOARs أن تجعل التنبيهات أكثر قابلية للإدارة من خلال مركزية بيانات الأمان وإثراء الأحداث وأتمتة الاستجابات. ونتيجة لذلك، يمكن لمراكز عمليات الأمن (SOCs) معالجة المزيد من التنبيهات مع تقليل أوقات الاستجابة.

- خطط أكثر اتساقًا للاستجابة للحوادث:

يمكن لمراكز العمليات الأمنية (SOCs) استخدام قواعد تشغيل SOAR لتحديد مسارات عمل الاستجابة للحوادث القياسية والقابلة للتطوير للتهديدات الشائعة. بدلاً من التعامل مع التهديدات على أساس كل حالة على حدة، يمكن لمحللي الأمن تفعيل playbooks المناسبة للعلاج الفعال.

- تعزيز اتخاذ القرارات الهامة في SOC:

يمكن لمراكز عمليات الأمان (SOCs) استخدام الـ SOAR للحصول على نظرة ثاقبة لشبكاتها والتهديدات التي تواجهها. يمكن أن تساعد هذه المعلومات مراكز العمليات الأمنية على اكتشاف النتائج الإيجابية الخاطئة، وتحديد أولويات التنبيهات بشكل أفضل، واختيار عمليات الاستجابة الصحيحة.

- تحسين التواصل والتعاون بين جميع الاشخاص المسئولة في المؤسسة وبيئة الـ SOC:

تعمل SOARs على مركزية البيانات الأمنية وعمليات الاستجابة للحوادث حتى يتمكن المحللون من العمل معًا في التحقيقات. يمكن لـ SOARs أيضًا تمكين SOCs من مشاركة مقاييس الأمان مع أطراف خارجية، مثل الموارد البشرية والشؤون القانونية وإنفاذ القانون.

الفرق بين الـ SOAR والـ SIEM

هناك الكثير من العوامل المشتركة بين حلول SIEM وأنظمة SOAR، ولهذا السبب يتم استخدام المصطلحين أحيانًا بالتبادل. ومع ذلك، هناك اختلافات جوهرية بين الاثنين؛ في حين أن أنظمة SIEM مصممة لجمع المعلومات وإدارة الحوادث يدويًا ، بينما تركز أنظمة الـ SOAR على أتمتة وتنسيق أنظمة أمن المعلومات المتعددة، وعلى وجه التحديد على مرحلة الاستجابة. وهذا يعني أن حلول SIEM تكمل أنظمة SOAR، وتعمل كمصدر للمعلومات حول الأحداث.

المصادر

كيفية تطبيق الـ SIEM فى المؤسسات

EraDev

EraDev Ghoster-X

Ghoster-X