التشفير المتماثل (Symmetric Encryption)

التشفير المتماثل أو الـ Symmetric Encryption

الذي يشار إليه أيضًا باسم التشفير التقليدي أو المفتاح السري أو التشفير أحادي المفتاح، هو النوع الوحيد من التشفير المستخدم قبل تطوير تشفير المفتاح العام في أواخر السبعينيات.يستخدم على نطاق واسع من نوعي التشفير.

يتم تصنيف أنظمة التشفير بشكل عام إلى:

1. نوع العمليات المستخدمة لتحويل النص العادي إلى النص المشفر. تستند جميع خوارزميات التشفير إلى مبدأين عامين: الاستبدال، حيث يتم رسم كل عنصر في النص العادي (بت، حرف، مجموعة من البتات أو الحروف) في عنصر آخر، والتحويل، حيث يتم إعادة ترتيب العناصر في النص العادي. الشرط الأساسي هو عدم فقدان أي التشكيل (أي أن تكون جميع العمليات قابلة للعكس). معظم الأنظمة، r يتم اعتبارها أنظمة منتجات، تتضمن مراحل متعددة من الاستبدالات والتحويل.

2. عدد مفاتيح التشفير المستخدمة. إذا استخدم كل من المرسل والمستقبل نفس المفتاح، يشار إلى النظام على أنه تشفير متماثل أو أحادي المفتاح أو سري أو تقليدي. إذا استخدم كل من المرسل والمستقبل مفتاحًا مختلفًا، فيشار إلى النظام على أنه تشفير غير متماثل أو مفتاحين أو عام.

3. الطريقة التي تتم بها معالجة النص العادي. يقوم block cipher بمعالجة block واحدة من العناصر في كل مرة، مما ينتج block إخراج لكل block إدخال. يقوم stream cipher بمعالجة عناصر الإدخال باستمرار، إنتاج عنصر واحد في كل مرة خلال عمله.

تحليل التشفير

تُعرف عملية محاولة اكتشاف النص العادي أو المفتاح باسم تحليل التشفير. تعتمد الإستراتيجية التي يستخدمها محلل التشفير على طبيعة نظام التشفير والمعلومات المتاحة لمحلل التشفير.

معيار تشفير البيانات (Data Encryption Standard (DES))

تم إنشاؤها في أوائل السبعينيات من قبل فريق IBM واعتمدها المعهد الوطني للمعايير والتكنولوجيا (NIST). تأخذ الخوارزمية النص العادي في كتل 64 بت وتحولها إلى نص مشفر باستخدام مفاتيح 48 بت.

التبديل الأولي (Initial Permutation IP)

ينقسم النص العادي إلى نصوص أصغر بحجم 64 بت. يتم تنفيذ IP قبل الجولة الأولى. وتصف هذه المرحلة تنفيذ عملية النقل. على سبيل المثال، البت 58 يحل محل البت الأول، البت 50 يحل محل البت الثاني، وهكذا. يتم تقسيم نص 64 بت الناتج إلى نصفين متساويين من 32 بت كل منهما يسمى النص الغير مشفر الأيسر (LPT) والنص الغير مشفر الأيمن (RPT).

خطوات خوارزمية DES:

تنقسم عملية الخوارزمية إلى الخطوات التالية:

- تبدأ العملية بتسليم كتلة النص العادية 64 بت إلى وظيفة التبديل الأولية (IP).

- ثم يتم إجراء التبديل الأولي (IP) على النص العادي.

- بعد ذلك، يخلق التبديل الأولي (IP) نصفين من الكتلة المعتدلة، يشار إليها باسم النص العادي الأيسر (LPT) والنص العادي الأيمن (RPT).

- يمر كل LPT و RPT بـ 16 جولة من عملية التشفير.

- أخيرًا، تم إعادة الانضمام إلى LPT و RPT، ويتم إجراء التباديل النهائي (FP) على الكتلة المدمجة حديثًا.

- نتيجة هذه العملية تنتج النص المشفر 64 بت المطلوب.

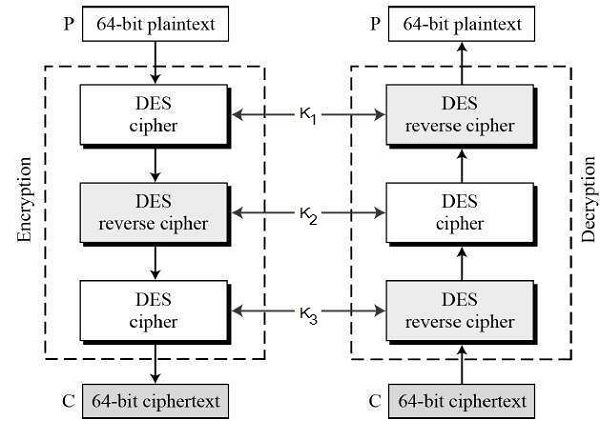

معيار تشفير البيانات الثلاثي (Triple DES)

بدأت سرعة عمليات البحث الرئيسية الشاملة ضد DES بعد عام 1990 تسبب عدم الراحة بين مستخدمي DES. ومع ذلك، لم يرغب المستخدمون في استبدال DES لأن الأمر يتطلب قدرًا هائلاً من الوقت والمال لتغيير خوارزميات التشفير التي يتم اعتمادها على نطاق واسع ودمجها في بنى أمنية كبيرة.

لم يكن النهج العملي هو التخلي عن DES تمامًا، ولكن تغيير الطريقة التي يتم بها استخدام DES. أدى ذلك إلى المخططات المعدلة لـ Triple DES (التي تُعرف أحيانًا باسم 3DES).

تم توحيد Triple DES (3DES) لأول مرة لاستخدامها في التطبيقات المالية في X9.17 القياسية ANSI في عام 1985. 3DES أُدمج كجزء من معيار تشفير البيانات في عام 1999.

قبل استخدام 3TDES، يقوم المستخدم أولاً بإنشاء وتوزيع مفتاح 3TDES K، والذي يتكون من ثلاثة مفاتيح DES مختلفة K1 و K2 و K3. وهذا يعني أن مفتاح 3TDES الفعلي له طول 3 × 56 = 168 بت. يوضح نظام التشفير على النحو التالي

الخطوات:

- قم بتشفير كتل النص العادي باستخدام DES واحد مع المفتاح K1.

- فك تشفير خرج الخطوة 1 باستخدام DES واحد مع المفتاح K2.

- أخيرًا، قم بتشفير مخرج الخطوة 2 باستخدام DES مفرد بمفتاح K3. (ويكون هذا ناتج النص المشفر)

تعد أنظمة DES الثلاثية أكثر أمانًا بشكل ملحوظ من DES الفردية، ولكن من الواضح أنها عملية أبطأ بكثير من التشفير باستخدام DES واحد.

معيار التشفير المتقدم (Advanced Encryption Standard)

خوارزمية التشفير المتماثلة الأكثر شيوعًا والمعتمدة على نطاق واسع والتي من المحتمل أن تتم مواجهتها في الوقت الحاضر هي معيار التشفير المتقدم (AES). تم العثور عليه ست مرات على الأقل أسرع من DES الثلاثي.

إن الحاجة تدعو إلى استبدال نظام DES لأن حجمه الرئيسي صغير جدا. مع زيادة قوة الحوسبة، تم اعتباره ضعيفًا ضد هجوم بحث رئيسي شامل (exhaustive key search). تم تصميم Triple DES للتغلب على هذا العيب ولكنه بيطيأ.

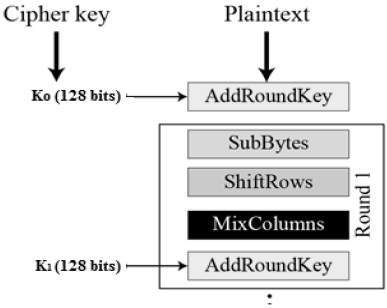

خطوات عملية التشفير:

1. استبدال بايت (SubBytes): يتم استبدال بايت المدخلات الـ 16 بالبحث عن جدول ثابت (S-box) المعطى في التصميم. والنتيجة هي في مصفوفة من أربعة صفوف وأربعة أعمدة.

2.Shiftrows: يتم ترحيل كل من الصفوف الأربعة للمصفوفة إلى اليسار. يتم إعادة إدخال أي إدخالات «تسقط» على الجانب الأيمن من الصف. وتتم الترحيل على النحو التالي :

- الصف الأول لا يترحل.

- يتم نقل الصف الثاني وضع واحد (بايت) إلى اليسار.

- تم نقل الصف الثالث موقعين إلى اليسار.

- تم نقل الصف الرابع ثلاثة مواقع إلى اليسار.

والنتيجة هي مصفوفة جديدة تتكون من نفس 16 بايت ولكنها تحولت فيما يتعلق ببعضها البعض.

3.MixColumns: يتم الآن تحويل كل عمود من أربعة بايت باستخدام دالة رياضية خاصة. تأخذ هذه الدالة كإدخال البايت الأربعة لعمود واحد وتخرج أربعة بايت جديدة تمامًا،

والتي تحل محل العمود الأصلي. والنتيجة هي مصفوفة جديدة أخرى تتكون من 16 بايت جديد. وتجدر الإشارة إلى أن هذه الخطوة لم تنفذ في الجولة الأخيرة.

4.Addroundkey: تعتبر 16 بايت من المصفوفة الآن 128 بت وهي XORed إلى 128 بت من المفتاح . إذا كانت هذه هي الجولة الأخيرة، فإن الناتج هو النص المشفر. خلاف ذلك، يتم تفسير 128 بت الناتجة على أنها 16 بايت ونبدأ جولة أخرى مماثلة.

وبهذا نكون انهينا جولتنا في التشفير المتماثل والطرق الخاصة به وسنتحدث عن التشفير الغير متماثل في المقالات القادمة

EraDev

EraDev Ghoster-X

Ghoster-X