حل تحدي Phishing Analysis blueteamlab

سوف نقوم بحل بعض التحديات من موقع Blueteam lab online وهو موقع مختص بتحديات و ctf للفريق الأزرق ، تحدي اليوم سوف يكون Phishing analysis يمكنك ان تقوم بتحميل الملف الخاص بالتحدي من هنا والباسورد لفك الضغط هو "btlo" .

تلقي أحد المستخدمين في مؤسستك إيميل تصيد احتيالي وقام بتحويله لك كمحلل أمني (Soc) ، فيجب علينا أولا أن نقوم بتحميل الملف وفك الضغط عنه، ويفضل أن تقوم بفتح الإيميل باستخدام outlook أو sublime text بعد فتح البريد لنتوجه الأن للإجابة علي الأسئلة .

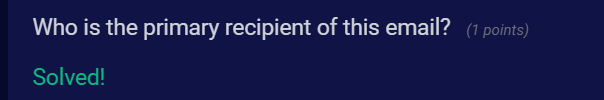

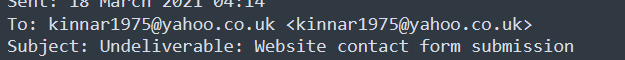

- إن كلمة Primary تعني المستلم الأساسي لهذا البريد ، لكي نجد إجابة هذا السؤال علينا التوجه إلى الحقل TO لأنه الحقل المسؤال عن المستلم لهذا البريد .

- كما هو موضح في الصور وان المستلم الأساسي لهذا البريد هو [email protected] .

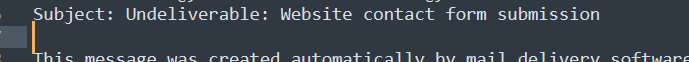

- إذا نظرنا إلى الحقل subject سوف نجد أن موضوع الرسالة هو Undeliverable: Website contact form submission .

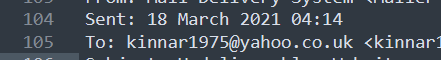

- حسنا هناك خدعة صغيرة هنا، أن الحقل الذي يحتوي علي الوقت في العادة هو الحقل Date ولكن في هذا التحدي أن الحقل الذي يحتوي علي الوقت هو Sent وأنه في بعض الأحيان يتم استخدامه كحقل يمثل الوقت الذي أرسلت فيه الرسالة ،

والوقت هو (18 March 2021 04:14) لاحظ ان اليوم يمثل 18

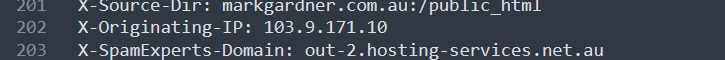

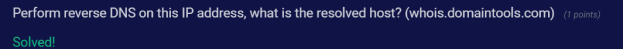

- كما ذكرنا سابقا فالحقل المختص بال ip هو x-originating-ip إذا بحثت عن هذا الحقل سوف تجد أن ال ip هو 103.9.171.10 ، إن لم تكن تعرف ما الذي تعنيه تلك الحقول راجع مقالة تحليل هجوم التصيد الاحتيالي سوف تسهل عليك فهم الحقول وماذا تمثل .

- لنذهب إلى موقع whois.domaintool.com ونقوم بالبحث باستخدام الip لكي نجد ال reverse dns، بعد البحث سوف تجد أن ال reverse dns هو c5s2–1e-syd.hosting-services.net.au .

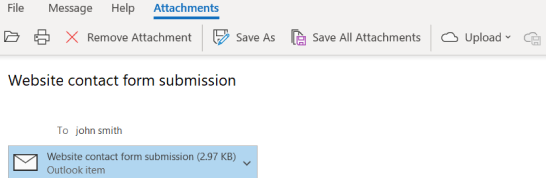

- قم بفتح البريد بأستخدام outlook، بعد ذلك إذا نظرنا في الجزء الأعلى من البريد سوف نجد أن الملف هو Website contact form submission.eml

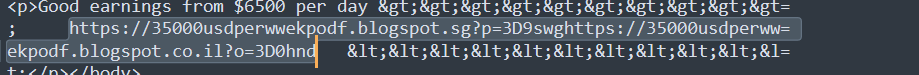

- إذا قمنا بتحليل ال body سوف نجد أنه بالأسفل يوجد ال url وهو https://35000usdperwwekpodf.blogspot.sg?p=9swghttps://35000usdperwwekpodf.blogspot.co.il?o=0hnd

- في هذا السؤال إذا قمنا بتحليل ال url تبعا ل url work flow سوف نجد أن ال service هي blogspot .

- إذا ذهبت إلى url2png ووضعت الرابط الذي وجدناه في الملف سوف تجد أن ال text الذي بداخله هو Blog Has been removed .

لا تقلق سوف نقوم بتغطية الجزء الخاص بتحليل ال url في المقالات المقبله .

في المقالة المقبلة سوف نقوم بحل تحدي phishing analysis 2 و حل تحدي analysis email header from lets defend حتي نكون غطينا كل التحديات الخاصه بتحليل بريد التصيد الأحتيالي .

إن أحسنت فمن الله، وإن أسأت أو أخطأت فمن نفسي والشيطان .

EraDev

EraDev Ghoster-X

Ghoster-X