COSMICENERGY: برنامج خبيث جديد يستهدف أنظمة ال OT

اكتشفوا باحثي Mandiant security برنامج ضار جديد يُدَّعَى CosmicEnergy مصمم لاستهداف بيئة الـ Industrial Systems/OT وقد يكون السبب هو جهاز الأمن السيبراني الروسي.

في هذه المقالة سنتعرف على هذا البرنامج الخبيث وكيفية عمله والخطوات العملية لمنعه في منظمتك (Mitagtion) كما سنأخذ لمحة عن مستقبل البرامج الخبيثة في بيئة الـ Industrial Systems لكي نكون على استعداد لردعها.

ماذا حدث؟

تم اكتشاف CosmicEnergy بعد تحميل عينة على منصة VirusTotal في ديسمبر 2021 من قبل شخص لديه عنوان IP روسي. وتم تصميم CosmicEnergy لإحداث قطع في الطاقة الكهربائية من خلال التحكم في أجهزة الـ –IEC104 مثل (RTUs) التي يتم استخدمها على نحو شائع في عمليات النقل والتوزيع الكهربائي في أوروبا والشرق الأوسط وآسيا.

RTU اختصار لـ Remote terminal unit وهو جهاز إلكتروني معتمد على المعالج الصغرى (microprocessor) في عملية التحكم، حيث يتصل هذا الجهاز فيزيائياً مع العالم عن طريق نظام التحكم الموزع أو نظام SCADA .

ويعتبر CosmicEnergy أحدث مثال على برامج OT الخبيثة القادرة على إحداث تأثيرات فيزيائية (كانقطاع الكهرباء في مدينة كاملة)، التي نادرًا ما يتم اكتشافها أو الكشف عنها. والجدير بالذكر أن من صمم CosmicEnergy قد يكون صممه لتكون أداة Red teaming تعاونية لكي تحاكي انقطاع الكهرباء. فنستطيع القول إن غرض CosmicEnergy في بداية الأمر كان غرضا شريفا.

عند تحليل CosmicEnergy ومعرفة وظائفه نرى تشابها كثيرا مع البرامج الضارة المستخدمة في الحوادث السابقة على أنظمة التحكم الصناعية (Industrial systems)، مثل INDUSTROYER و INDUSTROYER V2 .

INDUSTROYER تم استخدامه في الهجوم السيبراني على شبكة الكهرباء الأوكرانية في 17 ديسمبر 2016. قطع الهجوم خمس العاصمة كييف عن السلطة لمدة ساعة واحدة، ويعتبر هجوم واسع النطاق.

والآن أنت تتوقع أن سأخبرك عن ما هو INDUSTROYER V2..... لا لن أفعل أبحث بنفسك.

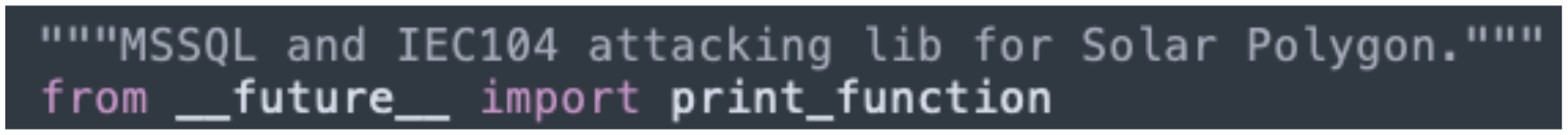

بالإضافة إلى ما قلناه إلى الآن، فإن CosmicEnergy يعتمد على c++ و Python ويستخدم مكتبات مفتوحة المصدر لبروتوكولات الـ OT ، تمامًا مثل عائلات البرامج الضارة الأخرى التي تستهدف أنظمة التحكم الصناعية (Industrial systems) ، مثل IronGate و Triton و Incontroller.

Triton هو برنامج ضار تم اكتشافه لأول مرة في مصنع للبتروكيماويات في المملكة العربية السعودية في عام 2017. يمكنه تعطيل أنظمة أدواتالسلامة، التي يمكن أن تسهم في حدوث كارثة في المصنع. لقد تم تسميته "أكثر البرامج الضارة دموية في العالم"

كـيـف؟

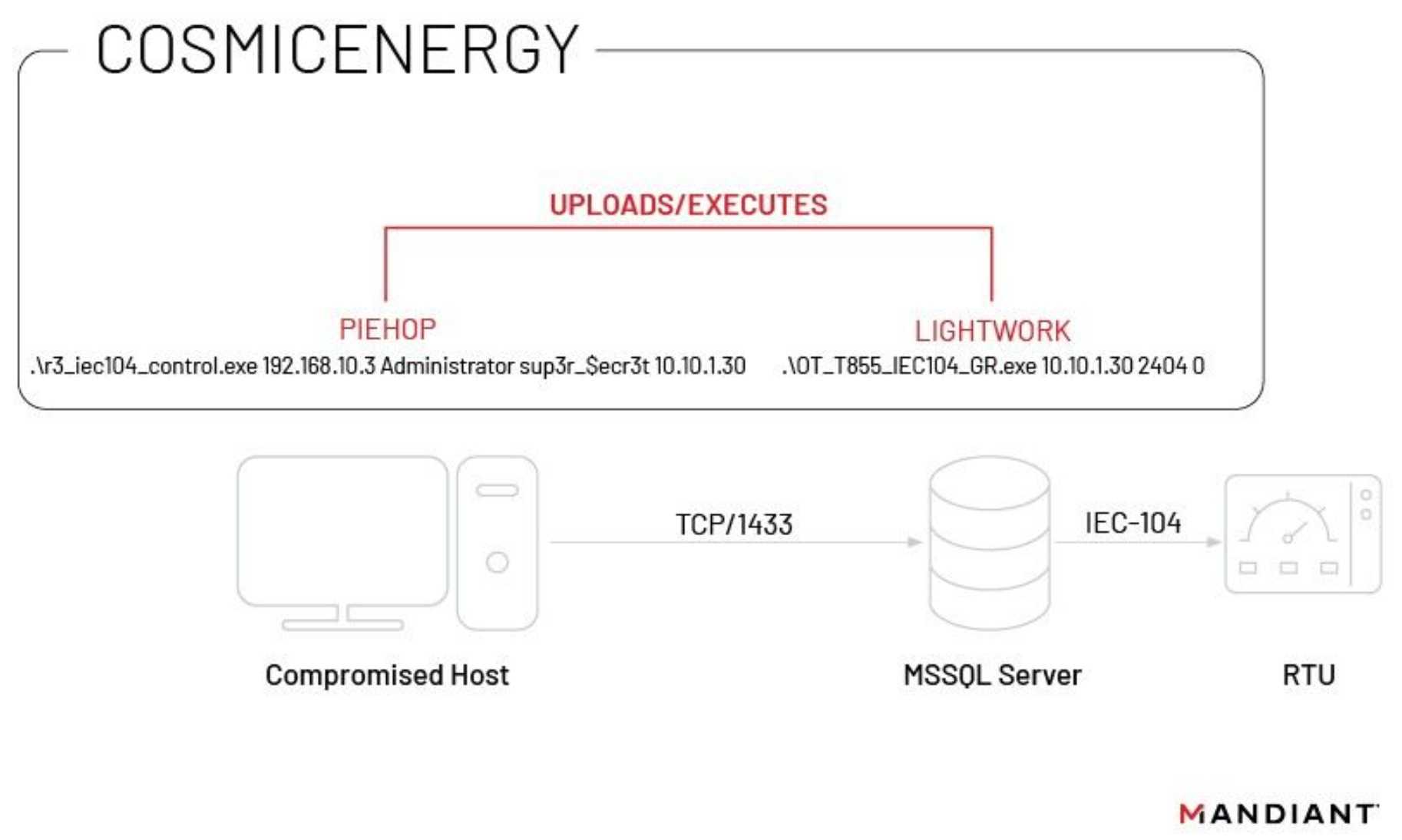

عندما يتسبب البرنامج الخبيث في انقطاع التيار الكهربائي، يتم هذا عن بواسطة طريقتين تم تسميتهم ب PIEHOP و LIGHTWORK من قبل باحثي Mandiant:

PIEHOP: هيا أداة مكتوبة بلغة البايثون ومدمج معها PyInstaller القادر على الاتصال عن بعد بخادم الــ MSSQL لتحميل الملفات وإصدار أوامر عن بعد لوحدة الـ RTU. فعندها يحدث أمر ON /OFF ثم يحذف الملف فورا بعد إتمام العملية.

LIGHTWORK: أداة مستخدمه بلغه ال C++ فتتحكم في أجهزة الـ IEC104 عن طريق برتوكول TCP.

وقال باحثو Mandiant:

"حددنا تعليقًا في الكود يشير إلى أن العينة تستخدم Sample مرتبطة بمشروع يسمى "Solar Polygon". بحثنا عنها وحددنا تطابقًا واحدًا مع نطاق إلكتروني (يُعرف أيضًا باسم polygon) تم تطويره بواسطة Rostelecom-Solar ، وهي شركة روسية للأمن السيبراني"

وأضافوا:

"على الرغم من أننا لم نحدد أدلة كافية لتحديد أصل أو الغرض من COSMICENERGY ، فإننا نعتقد أن البرنامج الضار ربما تم تطويره بواسطة Rostelecom-Solar أو طرف مرتبط"

ويتوقع باحثو Mandiant الاتجاهات والطرق التي ستظهر في برامج OT الضارة المستقبلية , كالآتي:

1. إساءة استخدام برتوكولات التصميم الغير الأمن: بينما أغلب البرامج الضارة في ال OT تكون لهدف معين مستهدف،إلا أن البرامج الضارة التي تستفيد من "إساءة استخدام برتوكولات التصميم الغير الأمن" يمكن تعديلها، واستخدمها عدة مرات لاستهداف عدة من الضحايا.

2. استخدام مكتبات مفتوحة المصدر للبروتوكول: كثرة توفر مكتبات مفتوحة المصدر سيؤدي إلى كثرة تعامل المخترقين مع بيئة ال OT

3. استخدام لغة البايثون ل Malware Development and packaging : يرى الباحثون أن أغلب البرامج الضارة الخاصة ب OT تمت برمجتها باستخدام البايثون ك PyInstaller (IRONGATE) or Py2Exe (TRITON)

كيف نقلل من احتمالية وصول CosmicEnergy إلى المؤسسات؟

وضع باحثو منيدنت Discovery Methods (TTPs) لمنع وصول هذا النوع من البرامج الضارة في المؤسسات:

حسنا لا يمكننا كتابه هذا باللغة العربية  لذا سأترك لكم الخطوات باللغة الإنجليزية كما هي:

لذا سأترك لكم الخطوات باللغة الإنجليزية كما هي:

- Establish collection and aggregation of host-based logs for crown jewels systems such as human-machine interfaces (HMI), engineering workstations (EWS), and OPC client servers within their environments and review logs for the evidence of Python script or unauthorized code execution on these systems.

- Identify and investigate the creation, transfer, and/or execution of unauthorized Python-packaged executables (e.g., PyInstaller or Py2Exe) on OT systems or systems with access to OT resources.

- Monitor systems with access to OT resources for the creation of legitimate temporary folders, files, artifacts, and external libraries required as evidence of the execution of packaged Python scripts.

- Creation of temporary “_MEIPASS” PyInstaller folder.

- Monitor MSSQL Servers with access to OT systems and networks for evidence of:

- Reconnaissance and enumeration activity of MSSQL servers and credentials.

- Unauthorized network connections to MSSQL servers (TCP/1433) and irregular or unauthorized authentication.

- Enablement and usage of SQL extended stored procedures for Windows shell command execution:

Figure 3: PIEHOP SQL command

- Certutil command usage:

- “certutil -hashfile”

- “certutil -decode”

- Transfer, creation, staging, and decoding of base64 encoded executables.

وفـي الـخـتـام....

لمن يريد تحليل lightWork version- CosmicEnergy- والعمل عليها واستكشاف المزيد يمكنك تحميلها من هنا.

(password: infected)

ملاحظة: توخي الحذر عند تحميل ال sample وضعها في Virtual Machine معزولة عن جهازك الأساسي.

هل صليت علي النبي اليوم ؟

المصادر

- COSMICENERGY: New OT Malware Possibly Related To Russian Emergency Response Exercises

- New Russian-linked CosmicEnergy malware targets industrial systems

EraDev

EraDev Ghoster-X

Ghoster-X