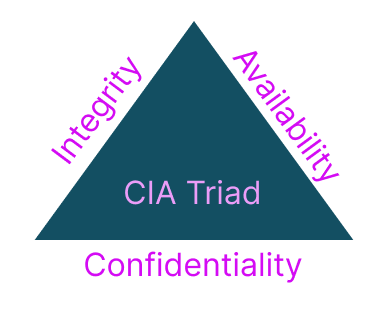

الثلاثية الأساسية لأمن المعلومات CIA Triad

من أهم المفاهيم المتعلقة بالأمن السيبراني و أمن المعلومات هو مبدأ الـ CIA حيث تتكون من ثلاثة مفاهيم رئيسية هم الـ Confidentiality و الـ Integrity، والـ Availability:

الـسرية (Confidentiality):تعني السرية بأن المعلومات يجب أن تبقى سرية وغير متاحة إلا للأشخاص المخوَّل لهم الوصول إليها، سواء كان ذلك عن طريق الإجراءات الأمنية أو الصلاحيات الخاصة بكل مستخدم. ويتم تحقيق السرية عن طريق تشفير المعلومات وتطبيق الإجراءات اللازمة لمنع وصول الأشخاص غير المخوَّلين إليها.

السلامة او نزاهة البيانات (Integrity): تعني أن المعلومات يجب أن تكون دقيقة وصحيحة، ولا يجوز لأي شخص أن يقوم بتغييرها أو التلاعب بها. ويمكن تحقيق النزاهة عن طريق تطبيق الإجراءات اللازمة لحماية المعلومات من التلاعب، مثل توثيق العمليات والتحقق من صحة المعلومات.

التوافر (Availability): تتعلق مفهوم التوافر بضمان توافر المعلومات للأشخاص المخوَّل لهم الوصول إليها، وأنها يمكن الوصول إليها في أي وقت يلزم. ويتم تحقيق التوافر عن طريق تطبيق الإجراءات اللازمة لضمان توافر المعلومات، مثل توفير نسخ احتياطية وتقنيات العودة الاحتياطية.

و فيما يلي نتعرف معا على تفاصيل أكثر.

الـسرية (Confidentiality)

هذه المصطلح يشير إلى حماية المعلومات الحساسة من الوصول غير المصرح به.مثل التشفير وضوابط الوصول. تتعدد أنواع المعلومات السرية وتشمل العديد من المجالات المختلفة. فمن المعروف أن المعلومات الطبية والمالية والقانونية تعد جميعها معلومات حساسة، حيث أن الوصول غير المصرح به إليها يمكن أن يؤدي إلى نتائج كارثية.

كما تعد المعلومات الحكومية والعسكرية مثالًا آخر على أنواع المعلومات السرية التي يجب حمايتها بشكل صارم. تعتمد طرق الحماية المستخدمة للمعلومات السرية على تحديد ما إذا كانت المعلومات ستتم تخزينها في وسائط رقمية أم لا. فعلى سبيل المثال، يتم استخدام تقنيات التشفير المختلفة لحماية المعلومات الرقمية، حيث يتم تحويل المعلومات إلى شكل غير قابل للقراءة إلا بإدخال مفتاح تشفير صحيح. بالإضافة إلى ذلك، تستخدم ضوابط الوصول لحماية المعلومات السرية، حيث يتم تحديد من يحق له الوصول إلى المعلومات وكيفية الوصول إليها. وتتضمن هذه الضوابط إجراءات الاعتماد والتحقق من الهوية والتأكد من مستوى التصريحات للمستخدمين المختلفين.كما تستخدم أيضًا تقنيات أخرى لحماية المعلومات السرية، مثل فحص الحوسبة السحابية والجدران النارية والبرامج المضادة للفيروسات وغيرها.

في النهاية، تتطلبّ الحماية الجيدة للمعلومات السرية على مجموعة من الأسس المهمة، بما في ذلك تدريب الموظفين على كيفية التعامل مع المعلومات الحساسة بشكل صحيح، وضمان الامتثال للمعايير الأمنية المعتمدة. كما يجب تحديث النظم والتكنولوجيا المستخدمة بشكل دوري، واستخدام أحدث التقنيات والأدوات للحفاظ على سرية المعلومات.

النزاهة (Integrity)

يعتبر النزاهة من أهم الأمور التي يجب الانتباه إليها عند الحديث عن البيانات والمعلومات. فالنزاهة تعني الحفاظ على دقة البيانات واتساقها، وهي أمر ضروري جدًا لأي نظام يستخدم البيانات. فالبيانات الزائفة أو غير الصحيحة يمكن أن تؤدي إلى تداعيات وخيمة، سواء في الأعمال التجارية أو المجالات الأخرى.

و تعتبر النزاهة مهمة بشكل خاص في العصر الرقمي، حيث تتزايد كمية البيانات ويزداد تعقيد الأنظمة المستخدمة لها. لذلك، يجب اتخاذ إجراءات لضمان نزاهة البيانات. ومن بين هذه الإجراءات هي النسخ الاحتياطي والتحقق من الترميز وكشف وتصحيح الأخطاء. يمكن أيضًا استخدام التحقق من الترميز (checksums) للتحقق من نزاهة البيانات. ويتم ذلك عن طريق إجراء حساب رقم يتم استخدامه للتحقق من صحة البيانات. وفي حالة وجود خطأ في البيانات، فإن الرقم المستخدم في التحقق من الترميز سوف يختلف عن الرقم المتوقع، مما يشير إلى وجود خطأ. وأخيرًا، يمكن استخدام الكشف عن الأخطاء وتصحيحها (error detection and correction) كطريقة لضمان نزاهة البيانات. ويتم ذلك عن طريق إضافة بعض البيانات الإضافية إلى البيانات الأصلية، مثل البتات الزائدة، والتي يتم استخدامها للكشف عن وجود أخطاء في البيانات. وفي حالة وجود خطأ، يمكن استخدام هذه البيانات الإضافية لتصحيح الخطأ.

بالإضافة إلى الإجراءات السابقة، يمكن استخدام بعض الممارسات الأخرى. لضمان نزاهة البيانات، مثل تحديث البرامج بانتظام وتأمين النظام. كما يجب على المستخدمين اتباع ممارسات جيدة عند استخدام البيانات، مثل عدم تغييرها بدون إذن وعدم مشاركتها مع الآخرين إلا بطريقة آمنة. بشكل عام، يمكن القول إن النزاهة هي جزء أساسي من استخدام البيانات بشكل فعال وآمن. ومن خلال اتخاذ الإجراءات المناسبة لضمان نزاهة البيانات، يمكن للمستخدمين تقليل خطر فقدان البيانات أو تلفها، وبالتالي تحسين جودة البيانات ودقتها.

التوافر (Availability)

هذا يشير إلى التأكد من أن المستخدمين المصرح لهم يمكنهم الوصول إلى المعلومات عند الحاجة. دعونا نناقش كيف يمكن أن يتأثر التوفر بالعوامل مثل تعطل النظام وهجمات إبطال الخدمة (DDOS Attaks) والـ bandwidth limitations. إن التوفر هو عامل مهم جدًا في عالم الحوسبة وأمن المعلومات. ففي الوقت الذي يسعى فيه الجميع للحفاظ على سرية المعلومات وحمايتها من الاختراقات الخارجية ، فإن التأكد من توافر هذه المعلومات عند الحاجة يعد أيضًا أمرًا حيويًا.

تعتمد درجة التوافر على عدة عوامل، من بينها تعطل النظام وهجمات إنكار الخدمة وقيود النطاق الترددي. فعلى سبيل المثال، إذا حدث تعطل في نظام معين فسيؤدي ذلك إلى توقف الخدمة وعدم توافر المعلومات للمستخدمين. ومع ذلك، يمكن تجنب ذلك إذا تم العمل على تعزيز نظام النسخ الاحتياطي واستخدام أنظمة تحويل التحميل لتحويل الخدمة إلى نظام آخر في حالة حدوث تعطل. بالإضافة إلى ذلك، فإن هجمات حجب الخدمة تعد أحد أكثر الهجمات شيوعًا في عالم أمن المعلومات.

تتمثل فكرة هذا النوع من الهجمات في إرسال حركة مرور كبيرة إلى الخادم الخاص بالنظام أو موقع الويب بهدف جعل الخدمة غير متاحة للمستخدمين الذين يحاولون الوصول إليها. تعرف أكثر على هجوم حجب الخدمة من خلال مقالة ما هو هجوم حجب الخدمة ؟ وكيفية التصدي له | DOS Attack

العلاقة بين العناصر الثلاثة

يعتبر تحقيق السرية والنزاهة والتوفر في أنظمة المعلومات أمرًا حاسمًا لنجاح عمليات الأعمال والحفاظ على الأمان. ومع ذلك ، فإن هذه العناصر ليست مستقلة عن بعضها البعض ، بل هي متداخلة وتتأثر بشكل كبير في حالة الهجوم على أحد العناصر.

تبدأ السرية في حماية البيانات الحساسة من الوصول غير المصرح به. ومع ذلك ، يؤثر الهجوم على السرية بشكل كبير على النزاهة والتوفر.على سبيل المثال ، إذا تم الوصول إلى البيانات الحساسة بسبب ثغرة في الأمان ، فقد يتم تغيير هذه البيانات أو تلفها ، مما يؤثر بشكل كبير على النزاهة. وفي حالة تلف البيانات ، قد يكون الوصول إليها غير متوفر ، مما يؤثر على التوفرية.

تبدأ السرية في حماية البيانات الحساسة من الوصول غير المصرح به. ومع ذلك ، يؤثر الهجوم على السرية بشكل كبير على النزاهة والتوفر.على سبيل المثال ، إذا تم الوصول إلى البيانات الحساسة بسبب ثغرة في الأمان ، فقد يتم تغيير هذه البيانات أو تلفها ، مما يؤثر بشكل كبير على النزاهة. وفي حالة تلف البيانات ، قد يكون الوصول إليها غير متوفر ، مما يؤثر على التوفرية.

من ناحية أخرى ، فإن النزاهة تهدف إلى حماية صحة وصحة البيانات وتأكد من أنها لم تتم تغييرها بطريقة غير مصرح بها. ومع ذلك ، يؤثر الهجوم على النزاهة بشكل كبير على السرية والتوفر. على سبيل المثال ، إذا تم تغيير بيانات حساسة بطريقة غير مصرح بها ، فقد يتم الكشف عنها ، مما يؤدي إلى خرق السرية. وفي حالة حدوث تلف ، قد يؤدي ذلك إلى عدم توفر البيانات.

من ناحية أخرى ، فإن النزاهة تهدف إلى حماية صحة وصحة البيانات وتأكد من أنها لم تتم تغييرها بطريقة غير مصرح بها. ومع ذلك ، يؤثر الهجوم على النزاهة بشكل كبير على السرية والتوفر. على سبيل المثال ، إذا تم تغيير بيانات حساسة بطريقة غير مصرح بها ، فقد يتم الكشف عنها ، مما يؤدي إلى خرق السرية. وفي حالة حدوث تلف ، قد يؤدي ذلك إلى عدم توفر البيانات.

وأخيرًا ، يهدف التوفر إلى ضمان أن تكون البيانات والخدمات المتاحة للمستخدمين عند الطلب. ومع ذلك ، يؤثر الهجوم على التوفر بشكل كبير على السرية والنزاهة. على سبيل المثال ، إذا تم تعطيل خدمة معينة بسبب هجوم حجب الخدمة (Denial of Service) ، فقد يتم الكشف عن البيانات الحساسة التي تتعلق بهذه الخدمة ، مما يؤدي إلى خرق السرية. وفي حالة عدم توفر الخدمة ، قد لا يتمكن المستخدمون من الوصول إلى البيانات أو الخدمات المرتبطة بها ، مما يؤثر على التوفرية.

وأخيرًا ، يهدف التوفر إلى ضمان أن تكون البيانات والخدمات المتاحة للمستخدمين عند الطلب. ومع ذلك ، يؤثر الهجوم على التوفر بشكل كبير على السرية والنزاهة. على سبيل المثال ، إذا تم تعطيل خدمة معينة بسبب هجوم حجب الخدمة (Denial of Service) ، فقد يتم الكشف عن البيانات الحساسة التي تتعلق بهذه الخدمة ، مما يؤدي إلى خرق السرية. وفي حالة عدم توفر الخدمة ، قد لا يتمكن المستخدمون من الوصول إلى البيانات أو الخدمات المرتبطة بها ، مما يؤثر على التوفرية.

يمكن اعتبار العلاقة بين هذه العناصر على أنها مثل مثلث ، حيث يتم تحقيق الأمان الشامل عندما تكون جميع العناصر في التوازن والعمل بشكل متناغم. ويمكن للمتسللين الاستفادة من أي ثغرة في أي عنصر من هذه العناصر للوصول إلى البيانات الحساسة أو تغييرها أو تلفها ، مما يؤدي إلى خرق الأمان الشامل. لذلك ، يجب على المؤسسات العاملة في مجال تكنولوجيا المعلومات العمل على تحقيق السرية والنزاهة والتوفر بشكل متوازن ومتكامل لتحقيق الأمان الشامل وحماية البيانات الحساسة من الهجمات.

ومن أجل الحماية الشاملة

1- يجب على المؤسسات والمستخدمين تطبيق مبادئ الأمان اللازمة.

2- يجب عليهم استخدام تقنيات التشفير والحماية القوية للبيانات الحساسة وتحديث البرامج والأجهزة بانتظام للحد من الثغرات الأمنية.

3- يجب تنظيم التدريب المناسب للمستخدمين على كيفية التعامل مع المعلومات الحساسة وتجنب الهجمات الإلكترونية.

في النهاية، يجب أن تتوافق الإجراءات الأمنية مع احتياجات المؤسسة وأهدافها الأساسية ، والتي يجب أن تشمل تحقيق السرية والنزاهة والتوفر بشكل متوازن ومتكامل. وعندما تتحقق هذه الأمور ، يمكن للمؤسسات الحفاظ على سمعتها وثقة مستخدميها وتحقيق النجاح في العملية التجارية. في الختام ، فإن الأمان الشامل للمعلومات يتطلب تحقيق التوازن المناسب بين السرية والنزاهة والتوفر ، حيث يؤثر هجوم على أحد هذه العناصر بشكل كبير على الأمن الشامل.

في النهاية، يجب أن تتوافق الإجراءات الأمنية مع احتياجات المؤسسة وأهدافها الأساسية ، والتي يجب أن تشمل تحقيق السرية والنزاهة والتوفر بشكل متوازن ومتكامل. وعندما تتحقق هذه الأمور ، يمكن للمؤسسات الحفاظ على سمعتها وثقة مستخدميها وتحقيق النجاح في العملية التجارية. في الختام ، فإن الأمان الشامل للمعلومات يتطلب تحقيق التوازن المناسب بين السرية والنزاهة والتوفر ، حيث يؤثر هجوم على أحد هذه العناصر بشكل كبير على الأمن الشامل.

EraDev

EraDev Ghoster-X

Ghoster-X