About

Learn more about me

Mostafa Tamam

Penetration Tester & Python Developer.

- Website: www.root-x.dev/Mostafa-Tamam/

- Phone: +20 10 28 49 50 28

- City: Cairo, Egypt

- Degree: Bachelor's

- E-Mail: [email protected]

- Hire: Available

When solving problems, I apply both logic and emotional aspects in equal proportion.

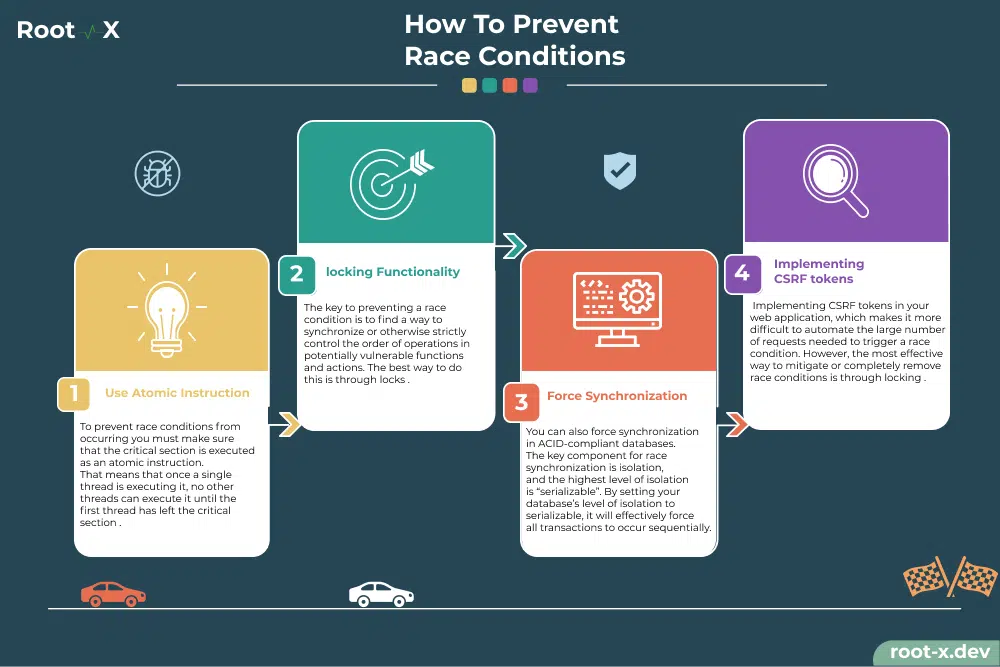

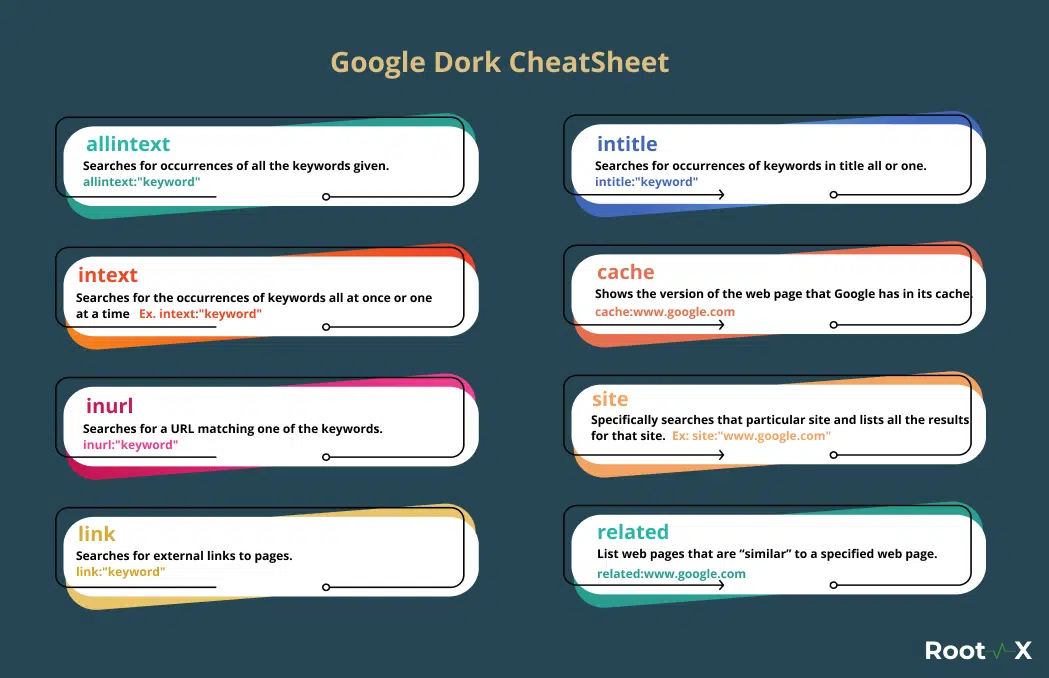

For instance, I'm trained in the Cybersecurity discipline and understand

how to use analytics in Red Teaming l, but I also majored in python development

and know-how to apply creativity to projects as well.

CTF

Hackerrank Challenges

Projects

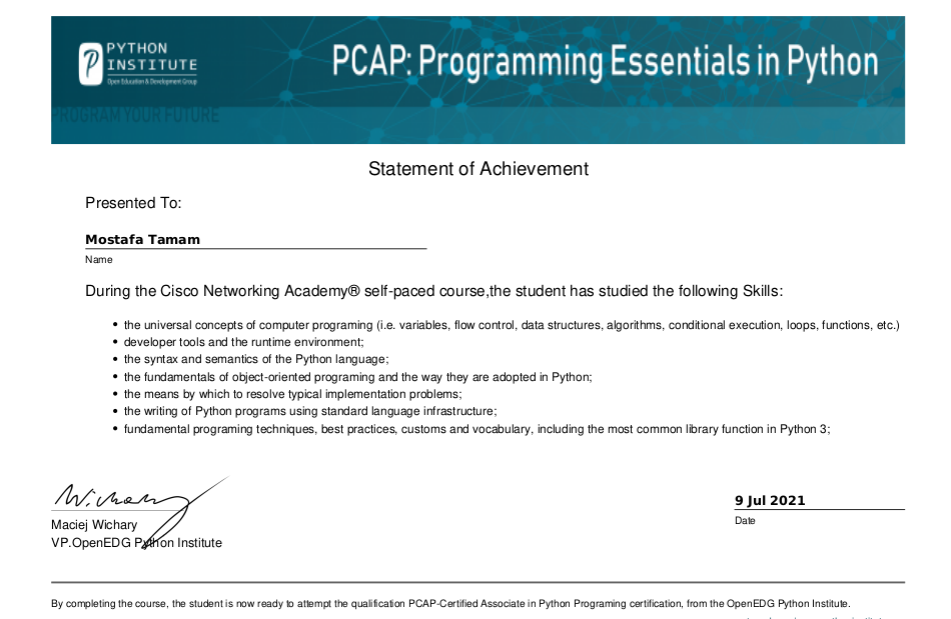

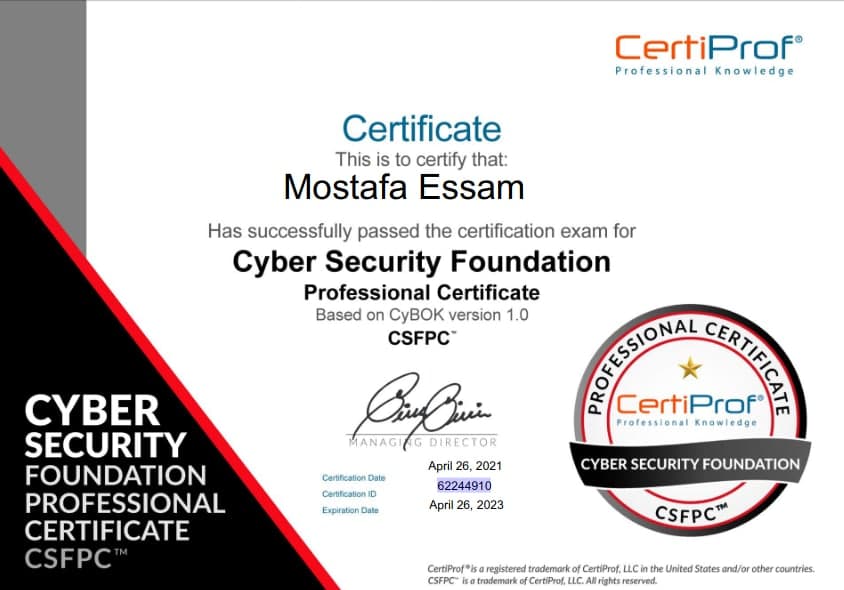

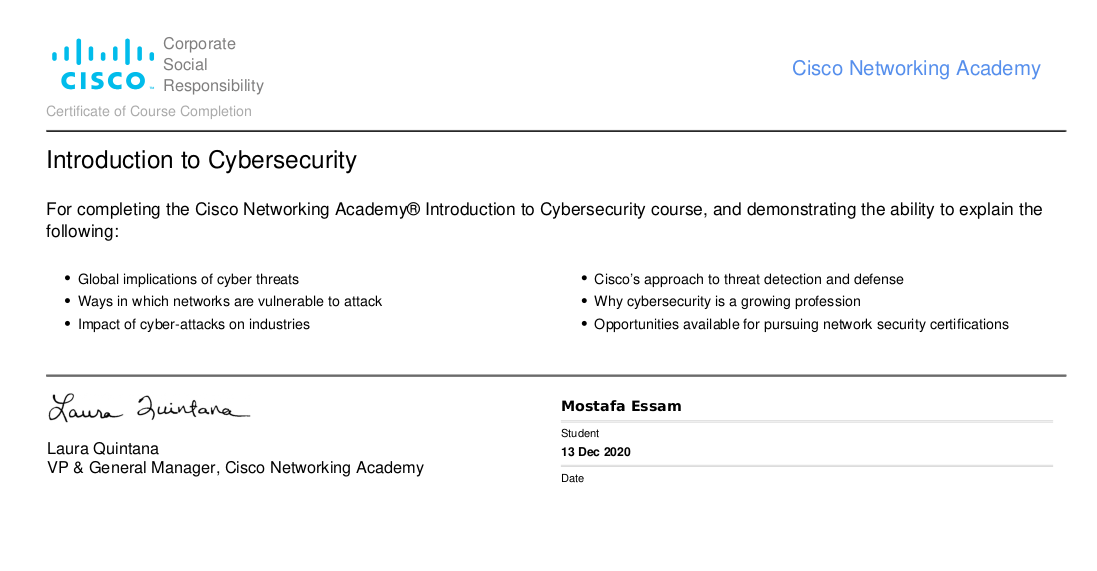

Certificates

1.png)

1.png)